- Что такое Remote Desktop Gateway?

- Виртуальный сервер на базе Windows

- Установка роли

- Создание политики авторизации подключения и ресурсов

- Установка SSL-сертификата

- Подключение через шлюз

- Как работает шлюз удалённых рабочих столов?

- Установка службы RD Gateway

- Подключение пользователей к ресурсам фермы RDS с помощью шлюза

В инструкции описана установка и настройка шлюза удаленных рабочих столов Remote Desktop Gateway (Terminal Services Gateway) в домене Active Directory. Описана настройка SSL-сертификата для шлюза и пример подключения.

Что такое Remote Desktop Gateway?

Примечание: начиная с Windows Server 2008 R2 все службы удаленных рабочих столов были переименованы. Службы Terminal Services были переименованы в Remote Desktop Services .

Виртуальный сервер на базе Windows

- Лицензия включена в стоимость

- Тестирование 3-5 дней

- Безлимитный трафик

Remote Desktop Gateway — роль, которая использует протокол удаленного рабочего стола RDP через протокол HTTPS, благодаря которому пользователи могут установить безопасное, зашифрованное соединение с внутренними сетевыми ресурсами, где выполняются их приложения. Основное преимущество заключается в том, что пользователю не нужно устанавливать VPN-соединение с корпоративной сетью перед подключением к серверу терминалов. Вместо этого они подключаются к серверу терминалов через шлюз.

RD Gateway предоставляет множество преимуществ:

- шлюз позволяет удаленным пользователям подключаться к внутренним сетевым ресурсам через Интернет, используя зашифрованное соединение, без необходимости подключения виртуальных частных сетей (VPN);

- шлюз предоставляет комплексную конфигурацию безопасности, которая позволяет контролировать доступ к определенным внутренним сетевым ресурсам;

- шлюз обеспечивает одноточечное RDP-соединение и не позволяет удаленным пользователям получать доступ ко всем внутренним сетевым ресурсам;

- шлюз позволяет подключаться к внутренним сетевым ресурсам, которые размещаются за брандмауэрами в частных сетях и между NAT;

- консоль диспетчера шлюза позволяет настраивать политики авторизации для определения условий, которые должны быть выполнены для удаленных пользователей при подключении к внутренним сетевым ресурсам. Например, можно указать: кто может подключаться к сетевым ресурсам и к каким сетевым ресурсам (группам серверов), должны ли клиентские компьютеры быть членами групп безопасности Active Directory, разрешено ли перенаправление устройства и диска;

- консоль диспетчера шлюза предоставляет инструменты, которые помогут отслеживать состояние шлюза. Используя диспетчер, вы можете указать события (например, неудачные попытки подключения к серверу шлюза служб терминалов), которые вы хотите отслеживать для целей аудита.

Примечание: для подключения через шлюз ваш сервер должен входить в домен Active Directory, настройка шлюза может выполняться на любом сервере в домене от имени администратора домена.

Установка роли

Откройте Диспетчер серверов и выберите пункт Add roles and features .

В качестве типа установки укажите Role-based or feature-based installation .

Выберите ваш сервер из пула.

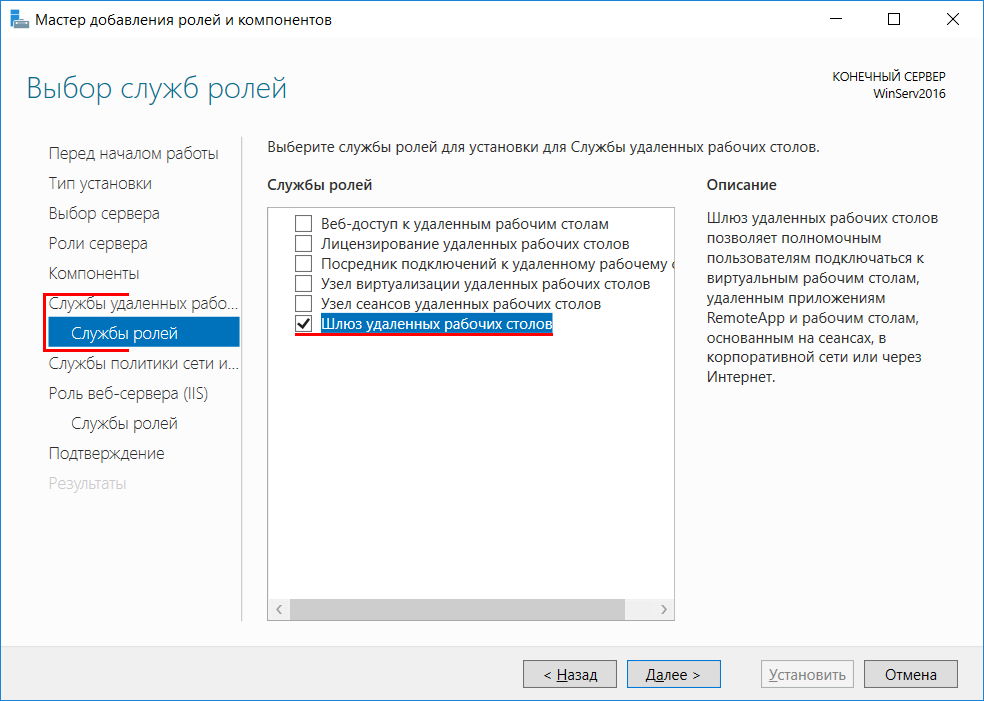

В следующем окне отметьте Remote Desktop Services .

Далее вы увидите краткую информацию о роли.

Далее добавьте сервис Remote Desktop Gateway .

Для работы этого сервиса необходимо веб-сервер IIS и дополнительные административные инструменты, они будут предложены автоматически, если не были установлены ранее.

Добавьте данные функции.

Установите все выбранные компоненты на VPS с помощью кнопки Install.

Создание политики авторизации подключения и ресурсов

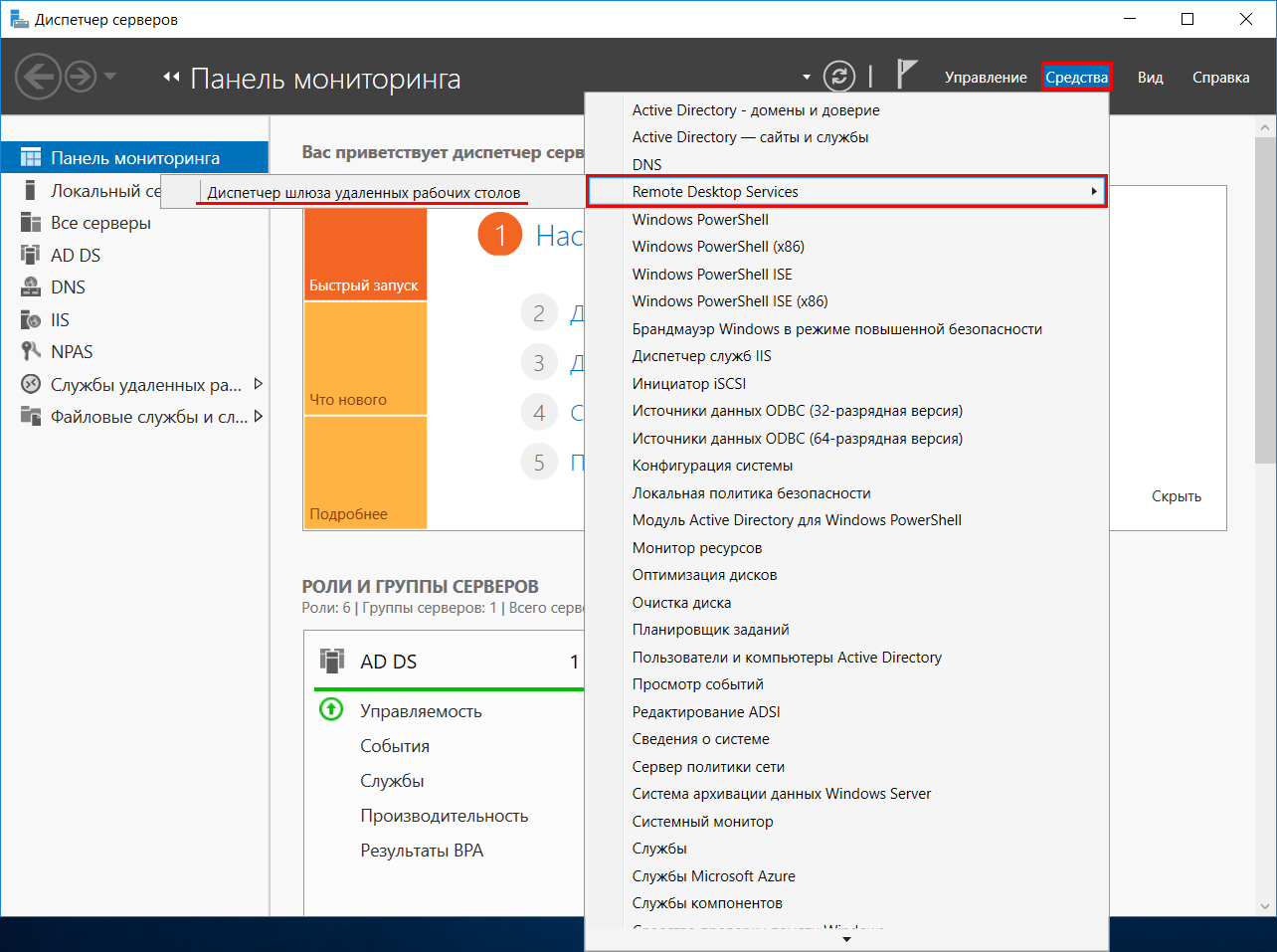

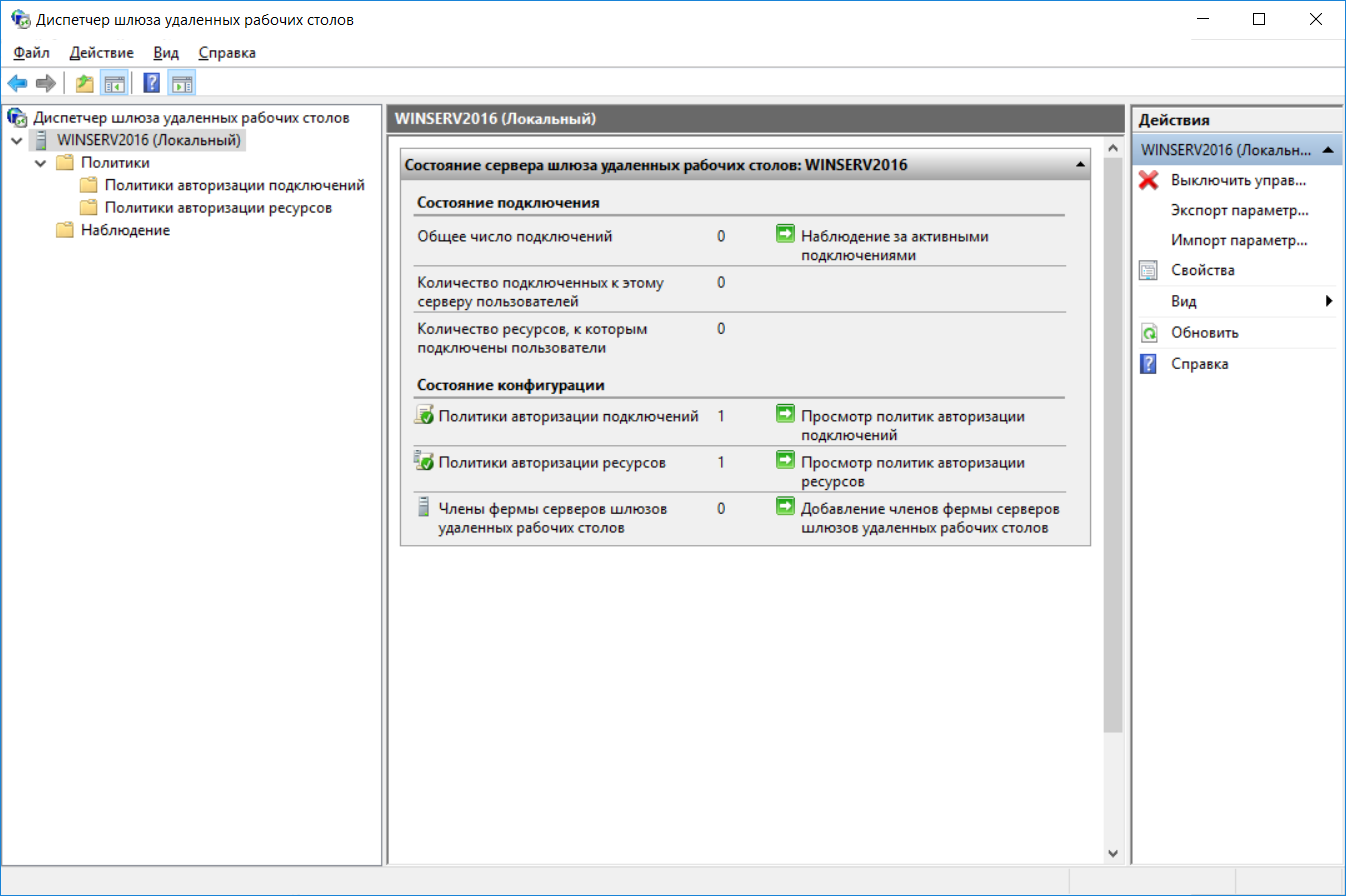

Чтобы открыть Remote Desktop Gateway Manager, в Диспетчере серверов выберите Tools и в открывшемся списке Remote Desktop Services → Remote Desktop Gateway Manager .

Перед вами откроется менеджер шлюза.

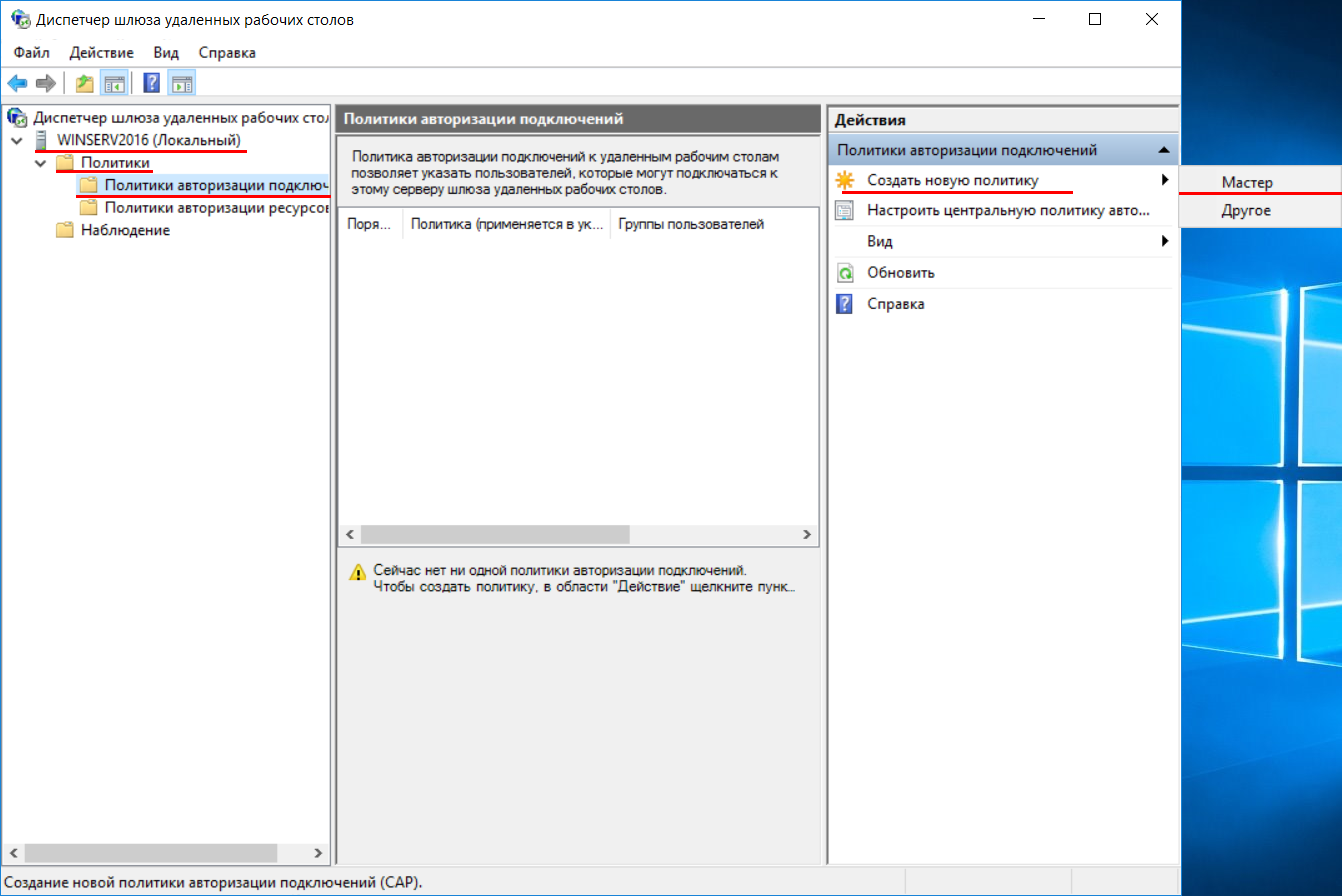

Для создания политик авторизации в древовидной структуре откройте RD Gateway Manager → → Policies → Connection Authorization Policies . В вертикальном меню Actions справа выберите Create New Policy → Wizard .

В открывшемся окне выберите Create RD CAP and RD RAP (recommended), чтобы с помощью одного процесса настроить обе политики.

Введите удобное имя для политики авторизации подключения.

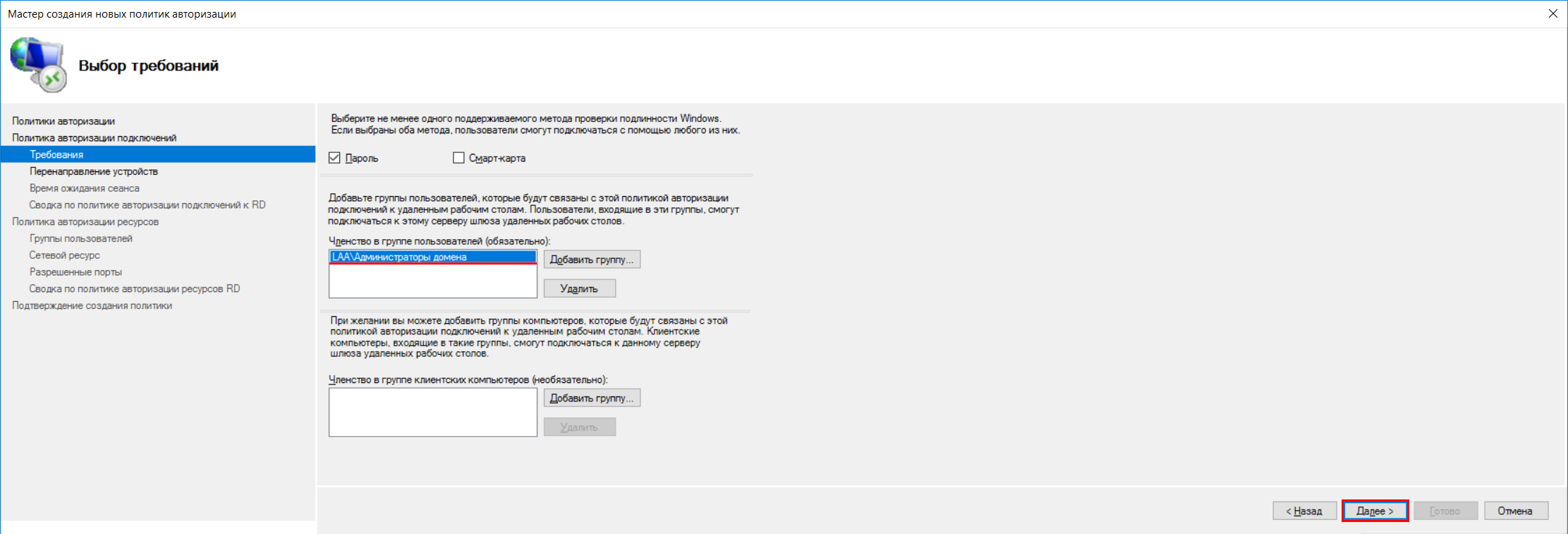

На следующем шаге выберите наиболее удобный метод аутентификации: пароль или smartcard. Далее добавьте группы пользователей которые смогут подключаться к этому RD Gateway серверу, для это нажмите Add Group.

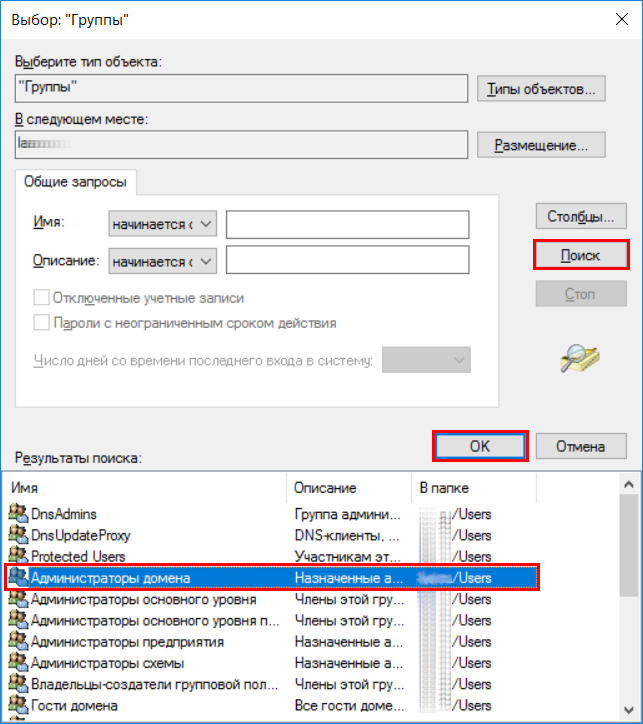

Выберите нужную группу, например администраторов домена или контроллеры домена. Выполнить поиск можно с помощью кнопки Check Names.

После добавления групп можно переходить к следующему действию.

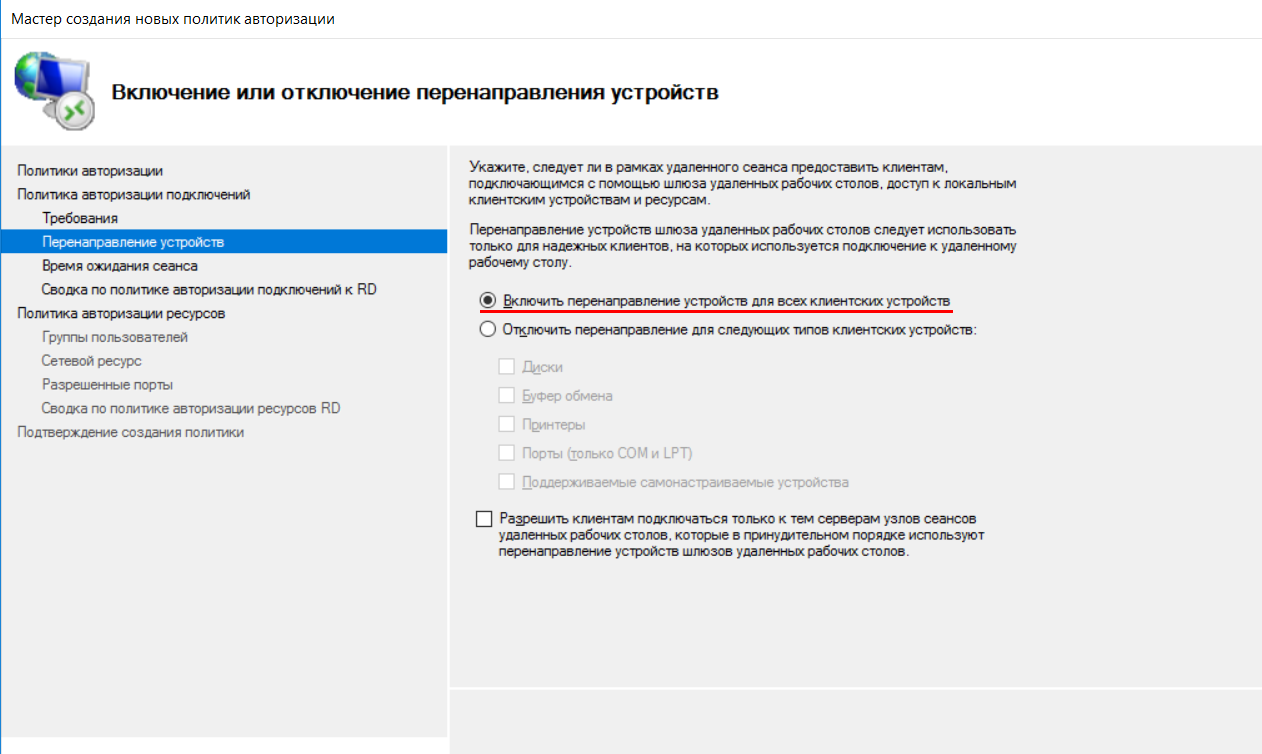

Выберите устройства и ресурсы удаленной сессии, которые будут доступны клиентам использующие шлюз.

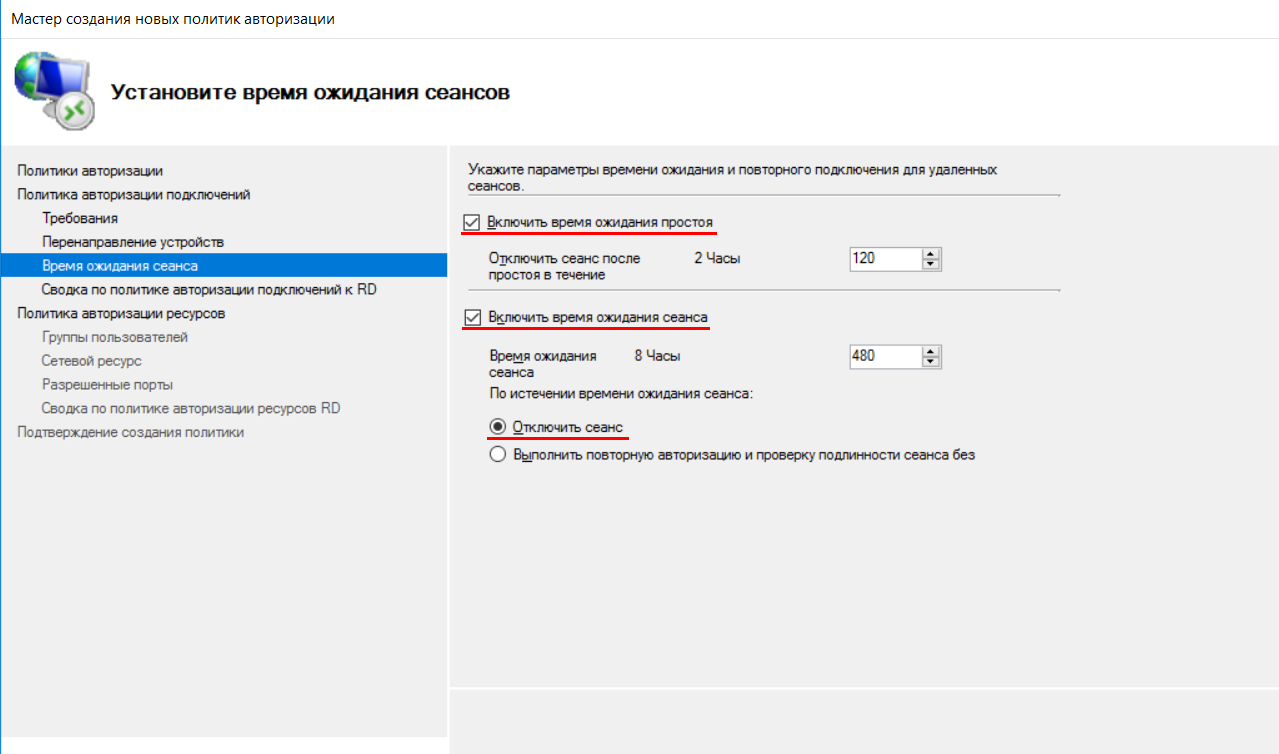

Выберите нужные для вас значения таймаутов: времени простоя и времени работы сессии.

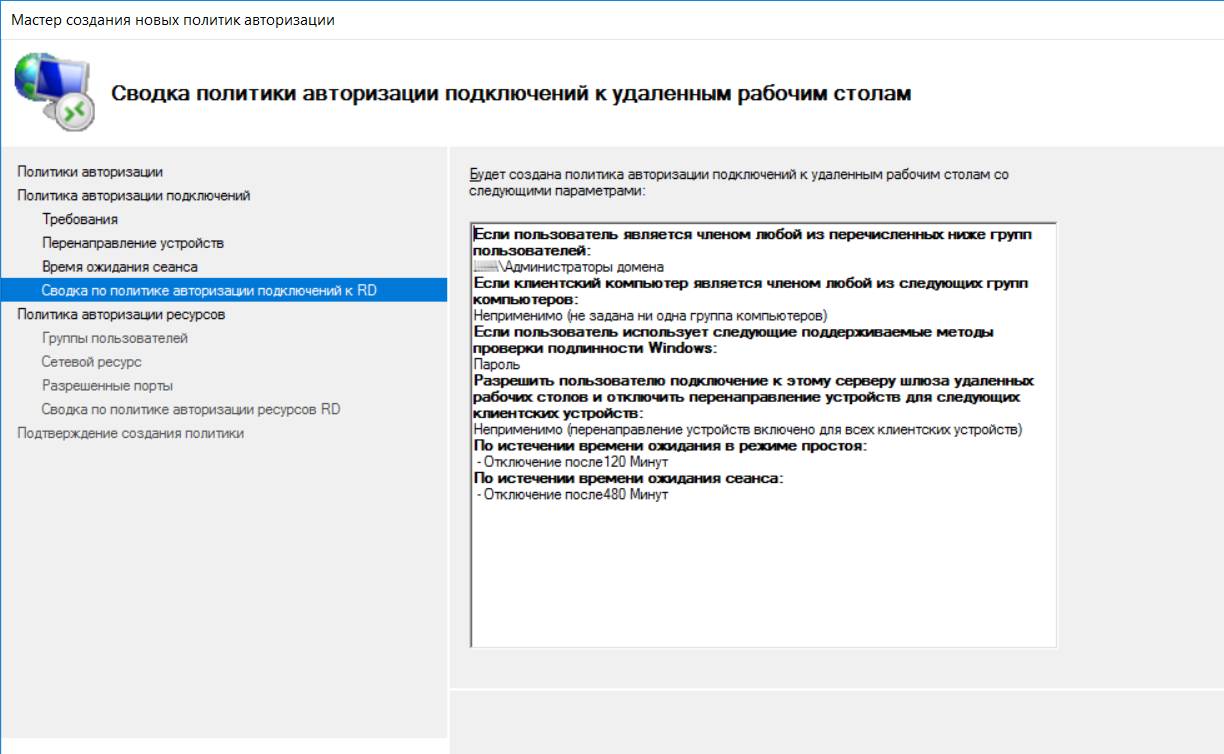

Перепроверьте выбранные настройки.

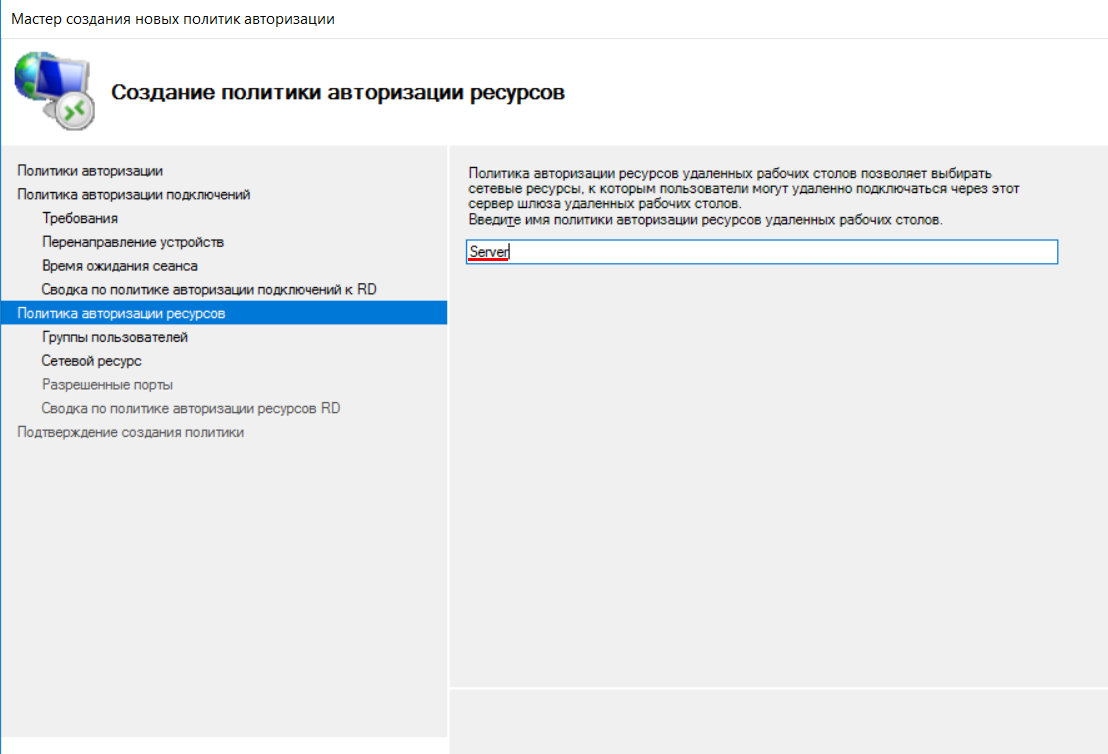

Далее вы перейдете к настройке политики авторизации ресурсов. Введите удобное имя политики.

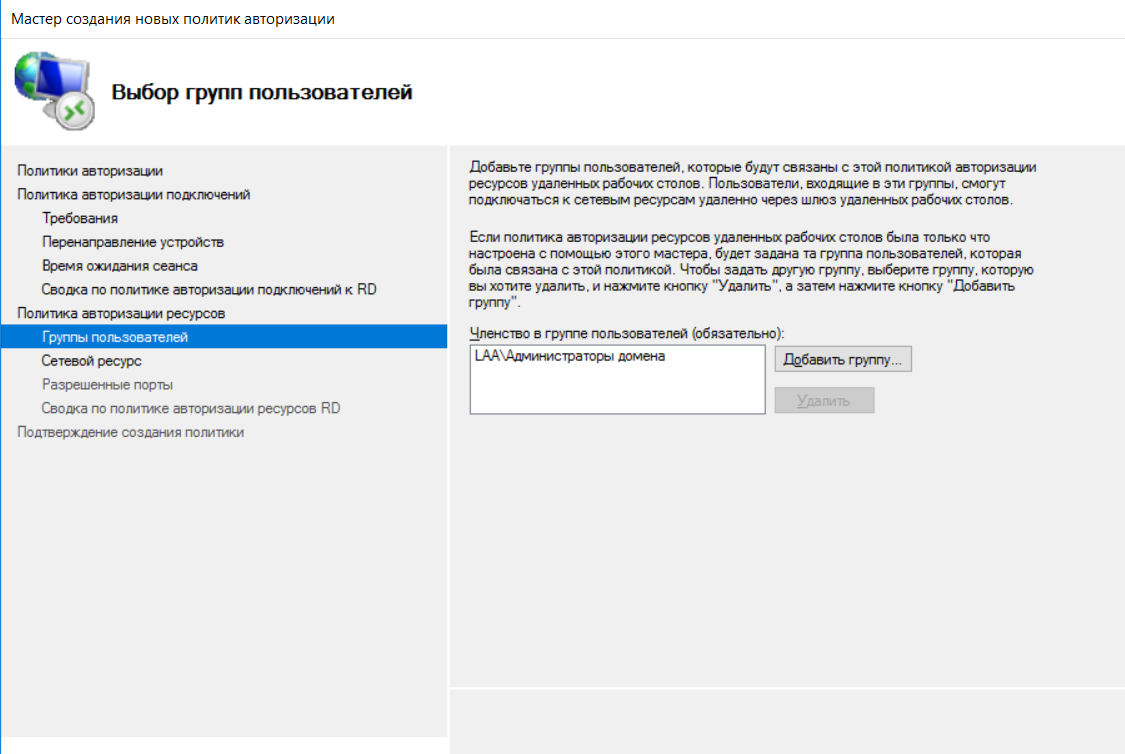

Также добавьте группы пользователей, которые смогут подключаться к сетевым ресурсам.

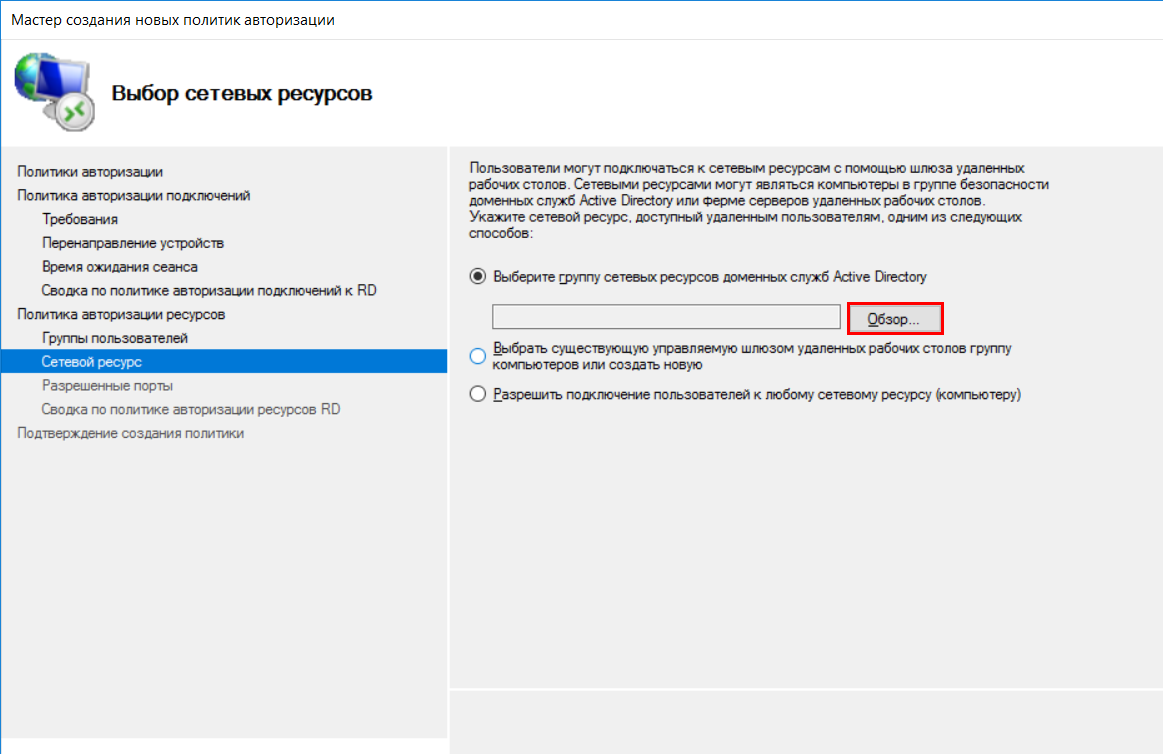

Выберите группу, содержащую серверы, на которых указанные группы пользователей могли бы работать с удаленным рабочим столом. Для этого нажмите Browse.

В этом примере используется встроенная группа под названием Domain Controllers. Вы можете создавать дополнительные группы, содержащие серверы, которые связаны или принадлежат к определенным отделам или сотрудникам. Таким образом, на предыдущих шагах вы можете назначать группы на основе потребностей пользователей и разрешать им доступ только к определенным серверам.

Убедитесь, что добавлена нужная группа.

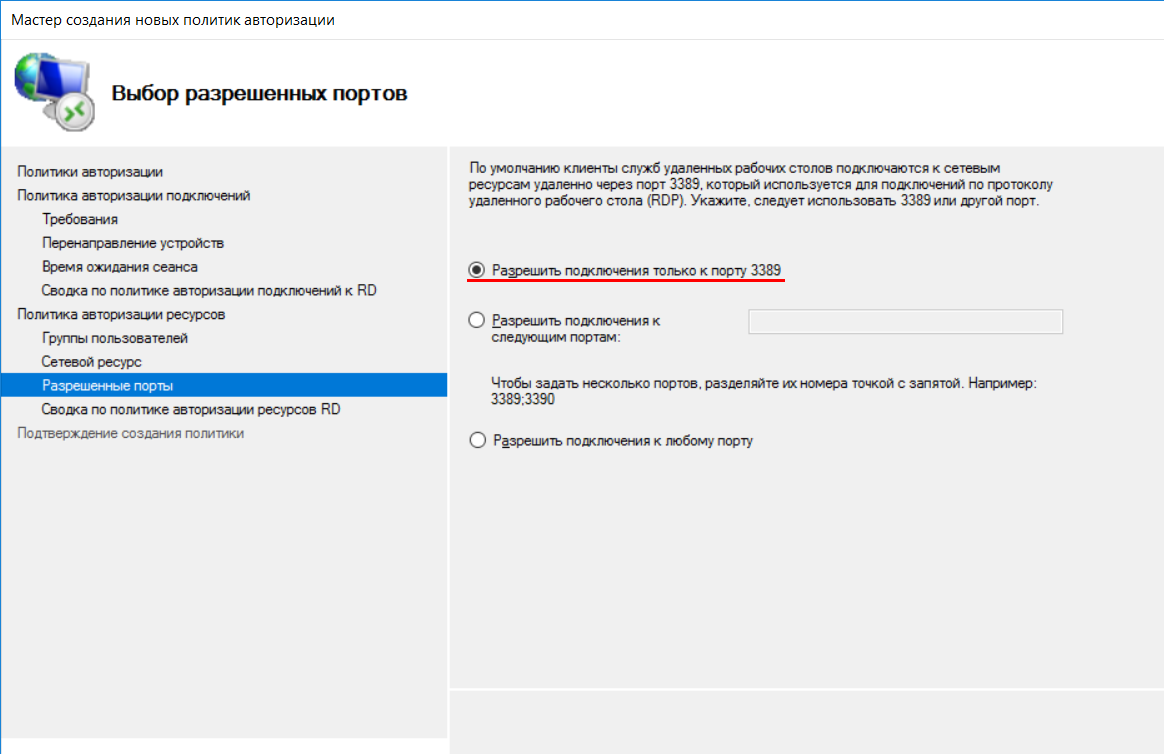

Если порт по умолчанию удаленного рабочего стола на серверах был изменен, используйте эту страницу для указания порта. В противном случае выберите разрешение подключения только к порту 3389.

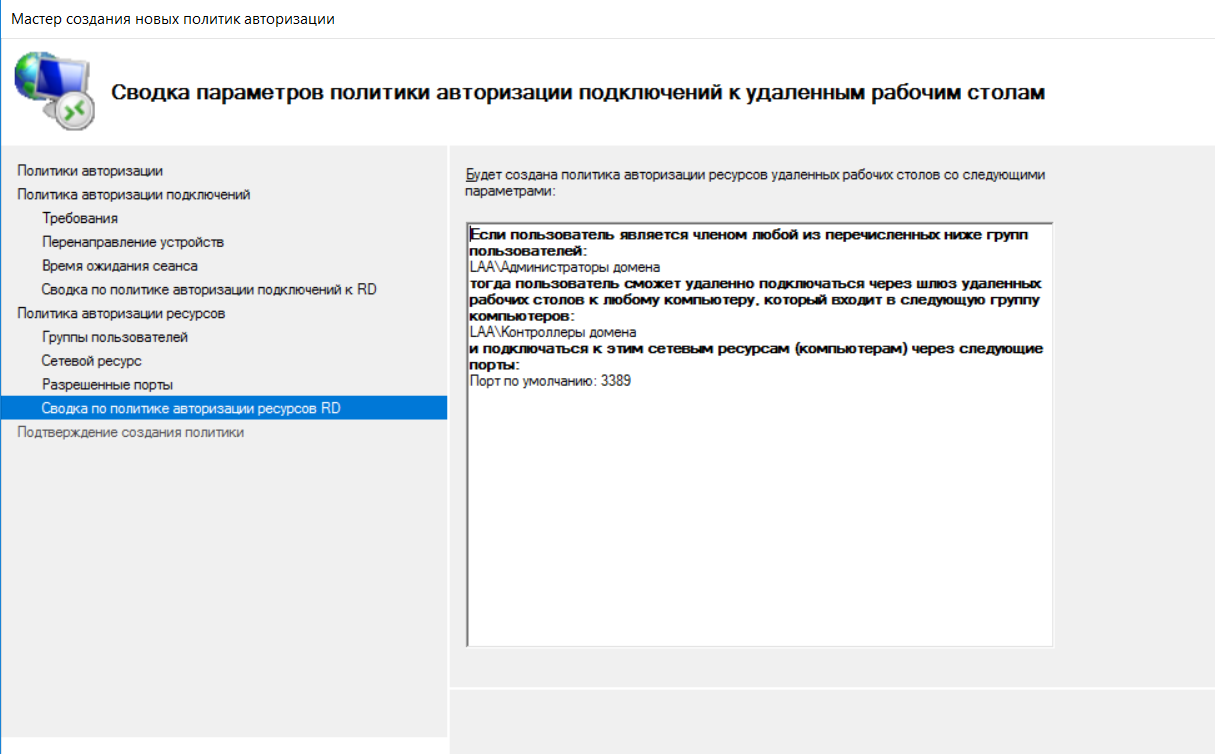

Проверьте указанные настройки для политики.

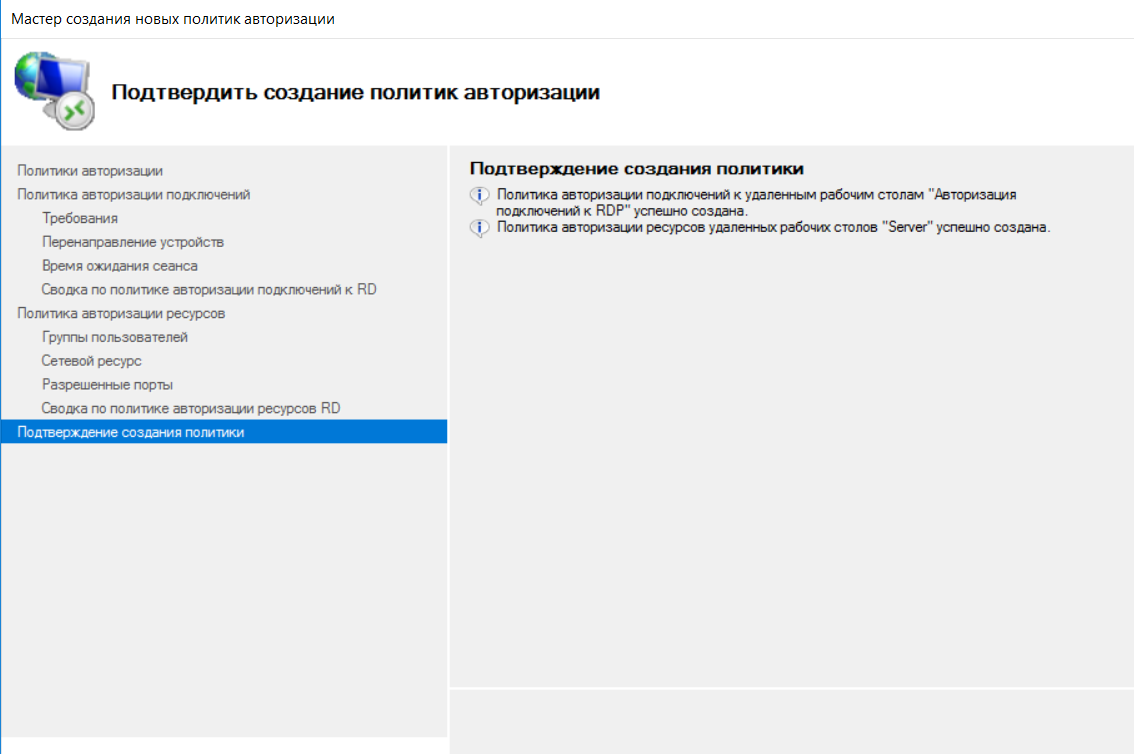

Далее отобразится результат создания политик.

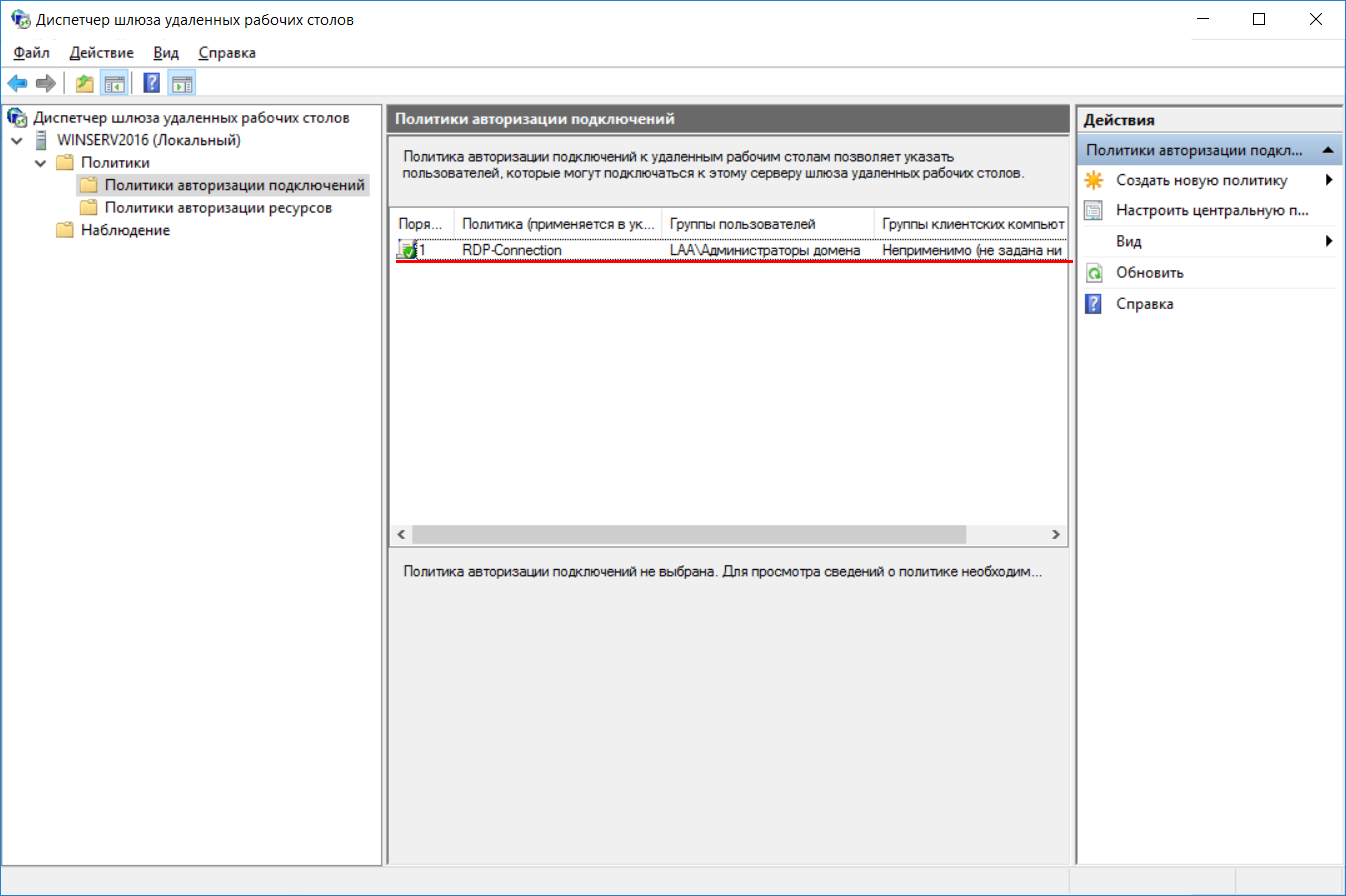

После создания политик менеджер будет выглядеть следующим образом.

Установка SSL-сертификата

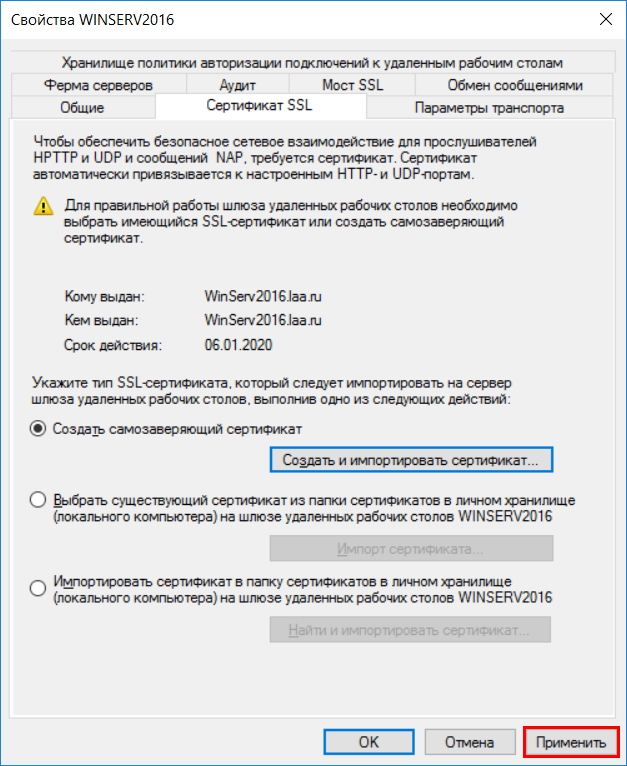

Для шлюза удаленного рабочего стола должен быть установлен SSL-сертификат. Чтобы установить SSL-сертификат, щелкните имя сервера удаленного рабочего стола в консоли управления удаленным рабочим столом и выберите View or modify certificate properties.

Возможно 3 способа импорта сертификатов:

- создание самоподписанного сертификата и его импорт;

- импорт ранее загруженного сертификата (самоподписанного или стороннего);

- загрузка стороннего сертификата (например, Comodo) и его импорт;

Выберите подходящий вам способ, в нашем примере мы рассмотрим первый случай с генерацией и импортом самоподписанного сертификата.

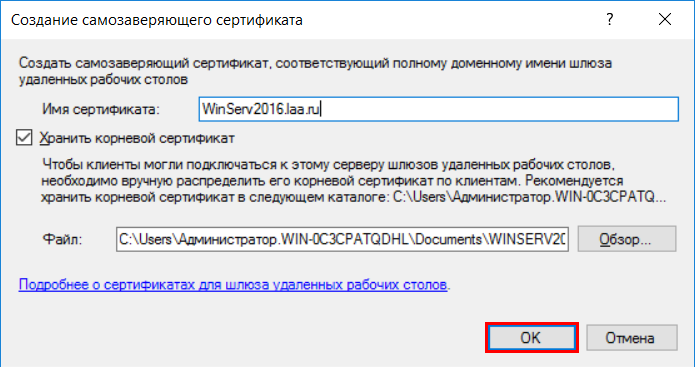

Введите имя сертификата и его расположение на сервере. Нажмите OK.

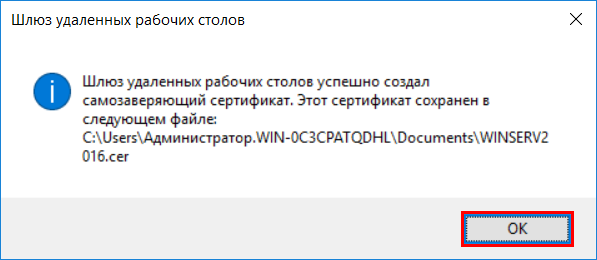

Сертификат будет сгенерирован.

В результате отобразится — кому, кем и до какого числа выдан ssl-сертификат. Нажмите Apply для сохранения изменений.

Теперь самоподписанный SSL-сертификат успешно установлен на TCP-порт 443 (порт SSL по умолчанию).

В целях безопасности рекомендуется изменить порт SSL для шлюза удаленных рабочих столов на другой номер. Обычно компании делают это, чтобы попытаться обмануть хакеров, которые могут ориентироваться на стандартный порт 443.

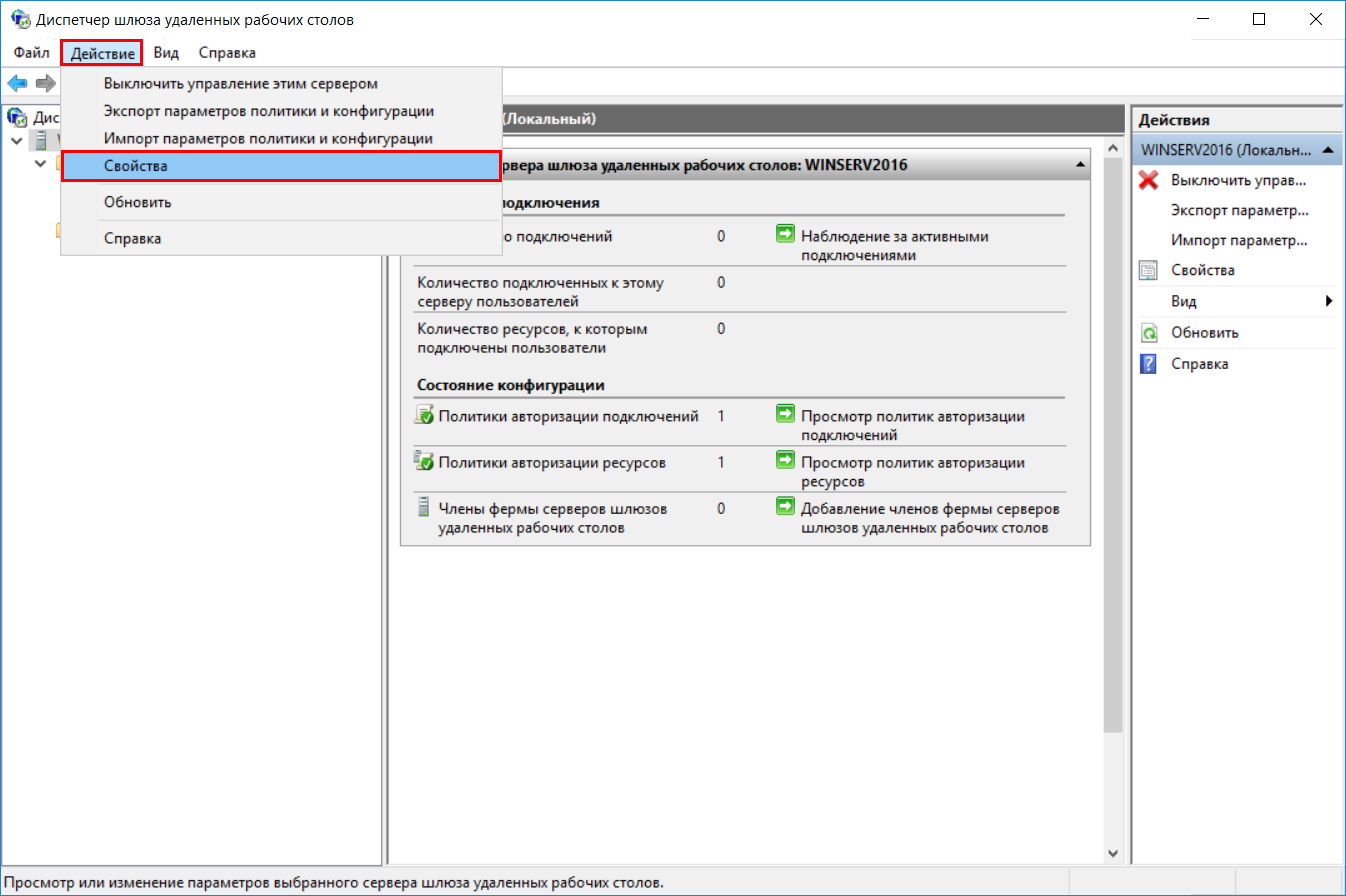

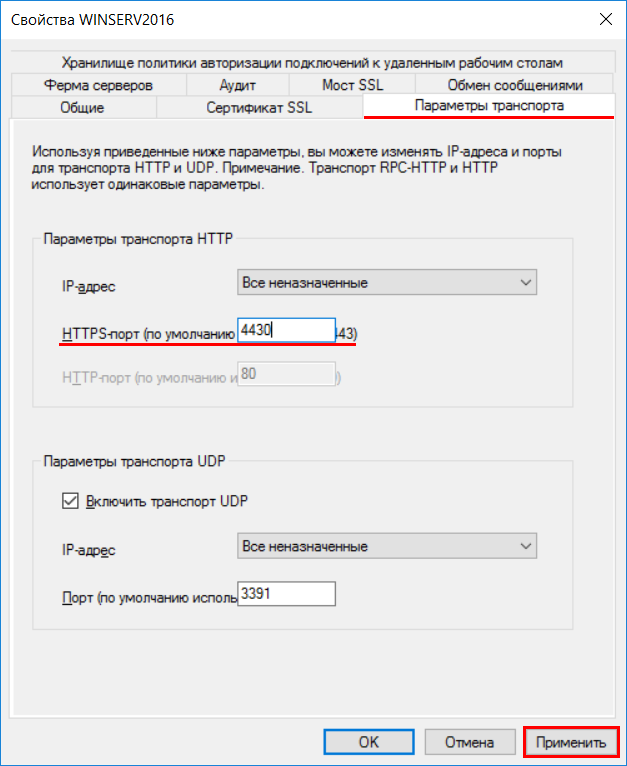

Чтобы изменить номер порта для шлюза RD, щелкните правой кнопкой мыши имя сервера и выберите свойства в консоли управления удаленным рабочим столом (Action →Properties).

Измените значение HTTP-порта на любое удобное значение и сохраните изменения.

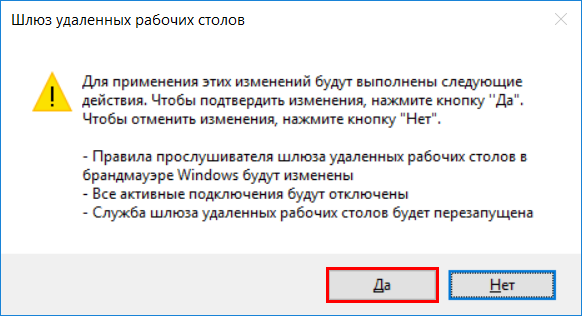

Подтвердите изменения, нажав Yes.

Подключение через шлюз

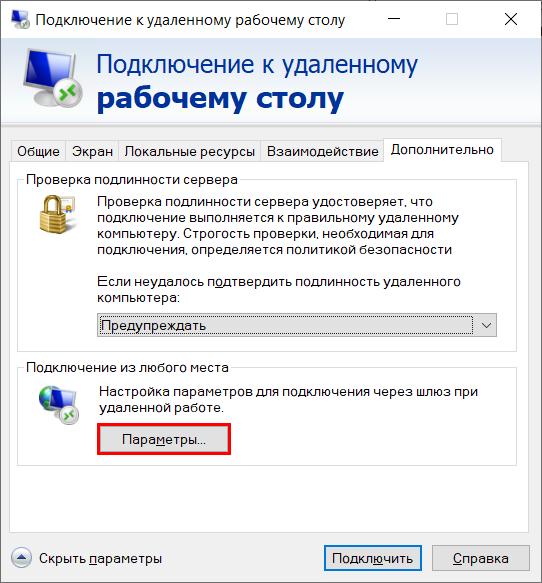

Для подключения откройте стандартное приложение Windows Подключение к удаленному рабочему столу (mstsc.exe). На вкладке Дополнительно нажмите на кнопку Параметры.

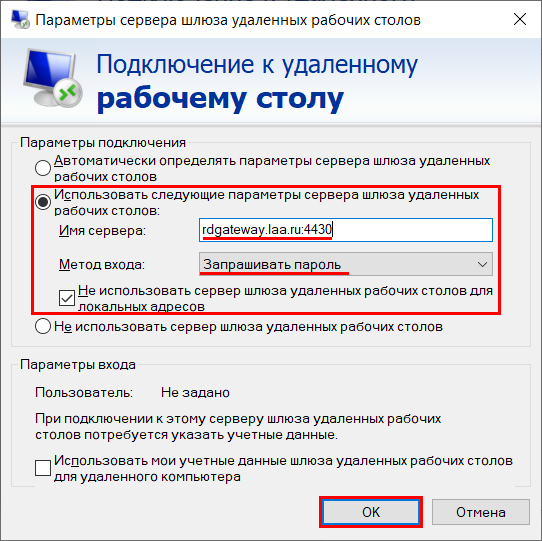

В открывшемся окне выберите Использовать следующие параметры сервера шлюза удаленных рабочих столов. Введите имя сервера в следующем формате и нажмите OK:

rdgateway. :

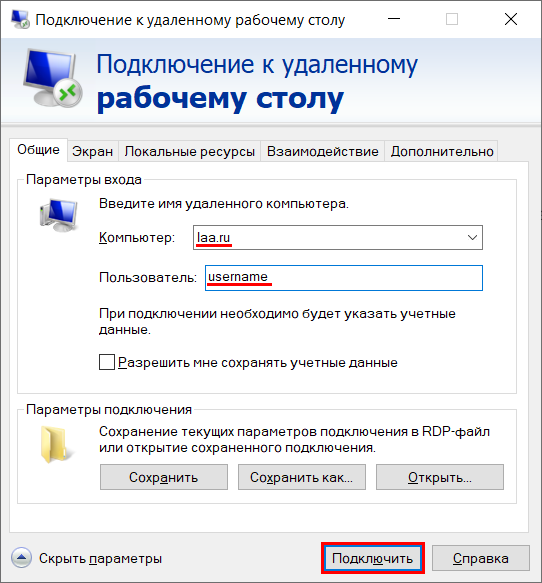

На вкладке Общие в поле Компьютер введите домен, в поле Пользователь имя пользователя и нажмите Подключить. При необходимости можете сохранить параметры входа.

Примечание: пользователь должен иметь права подключения через шлюз, которые были настроены ранее.

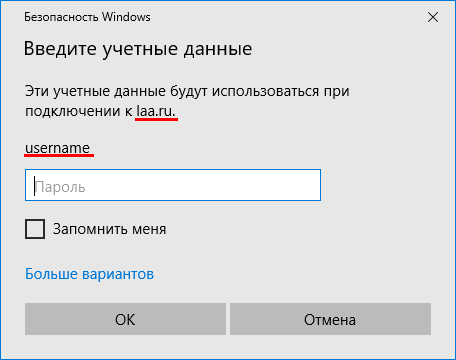

Введите пароль от учетной записи.

В результате будет произведено подключение к удаленному рабочему столу через шлюз RD Gateway. Это можно проверить с помощью команды tracert:

Из вывода видно, что трассировка идет через шлюз.

- Exchange Server 2013 (5)

- Remote Desktop Services (6)

На сегодняшний день количество пользователей, желающих получать доступ к внутренним ресурсам предприятия из дома или кафе, стремительно увеличивается. Такая тенденция наблюдается как в больших корпорациях так и в маленьких компаниях. Поэтому перед системными администраторами всё чаще встает вопрос — а как же удовлетворить потребности пользователей и при этом сохранить безопасность внутренней сети. Для служб RDS таким решением станет использование шлюза доступа к удалённым рабочим столам.

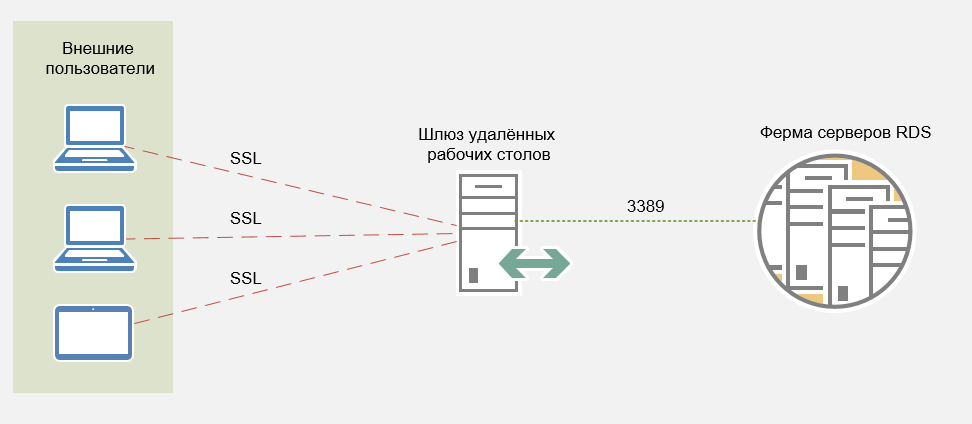

Шлюз удалённых рабочих столов представляет собой сервис посредника между клиентами из внешней сети и коллекцией сеансов, которая расположена во внутренней сети предприятия, и обеспечивающий безопасный обмен данными между ними.

В этой статье рассмотрены следующие вопросы:

- Как работает шлюз удалённых рабочих столов?

- Нововведения в службе RD Gateway в Windows Server 2012

- Установка службы RD Gateway

- Подключение к коллекции сеансов посредством сервера шлюза

Как работает шлюз удалённых рабочих столов?

Если описывать вкратце, то в случае, когда клиент инициирует подключение к шлюзу удалённых рабочих столов, шлюз первым делом устанавливает защищенное соединение между собой и клиентом. Затем, сервер шлюза проверяет учётную запись пользователя или компьютера на право доступа к службе шлюза и, в случае успеха, проводит авторизацию клиента. После того, как клиент авторизирован шлюз проверяет имеет ли клиент право на доступ к запрашиваемому ресурсу. И в том случае, если клиент имеет право на подключение, то шлюз устанавливает соединение между собой и внутренним ресурсом. Вся дальнейшая передача каких-либо данных между внешним клиентом и внутренним ресурсом осуществляется строго через шлюз.

Рис.1 — Работа шлюза удалённых рабочих столов

Рис.1 — Работа шлюза удалённых рабочих столов

Нововведения в службе шлюза удалённых рабочих столов

Нововведений в службе RD Gateway по сравнению с предыдущей версией действительно много и вот самые значительные из них:

- Добавлена поддержка транспортного протокола UDP

- Введена возможность изменения стандартных номеров портов для протоколов HTTPS и UDP

- Добавлена функция использования транспорта HTTP вместо RPC over HTTP

Что же нового приносят эти функции? Давайте разбираться.

Поддержка транспортного протокола UDP

Как известно, для оптимизации передачи трафика по протоколу RemoteFX используется транспортный протокол UDP. Поэтому его поддержка со стороны шлюза значительно улучшает работу с клиентами, использующими для работы именно протокол RemoteFX. В этом случае, кроме стандартных HTTPS создается дополнительный двусторонний UDP-туннель, защищенный протоколом DTLS (детальнее о нём можно почитать тут). Следует заметить, что созданный туннель обеспечивает не только максимальную производительность, но и определённую степень надёжности, что позволяет получать защищенное соединение с довольно приемлемым качеством отображения.

Поддержка изменения стандартных номеров портов для протоколов HTTPS и UDP

По умолчанию для соединения с сервером шлюза удалённых рабочих столов извне используется порт 443, а для связи с внутренними серверами фермы RDS порт 3389. В Windows Server 2012 появилась возможность изменить номера этих портов на нестандартные. Это бывает необходимо в целом ряде сценариев развёртывания.

Поддержка использования транспорта HTTP вместо RPC over HTTP

Для клиентов, которые используют для связи протокол RDP 8.0 предусмотрена возможность использовать транспорт HTTP вместо RPC over HTTP. Недостаток последнего метода транспортировки заключается в том, что процедуры RPC вызываются и при передаче данных от клиента и к нему, что приводит к увеличению излишней нагрузки на ЦП сервера. И как следствие, использование транспорта HTTP позволяет увеличить число одновременных подключений к шлюзу.

Больше об новшествах в службе RD Gateway можно узнать из официального блога разработчиков RDS.

Установка службы RD Gateway

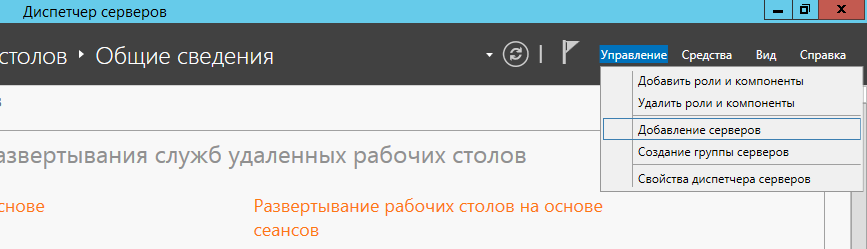

В рассматриваемом случае, роль службы шлюза удалённых рабочих столов будет устанавливаться на сервер ещё не участвовавший в развёртывании. Поэтому, сначала его необходимо добавить в Диспетчер серверов.

Рис.2 — Добавление нового сервера в Диспетчер серверов

Рис.2 — Добавление нового сервера в Диспетчер серверов

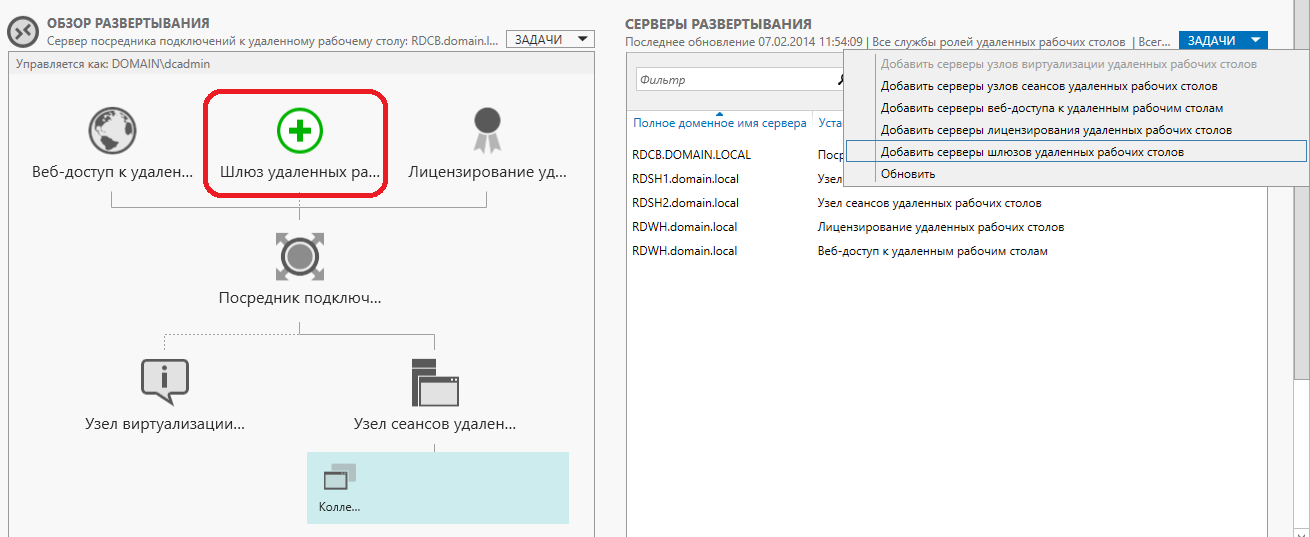

Запустить установку роли RD Gateway можно зайдя в Службы удалённых рабочих столов и там либо нажать на ссылку Шлюз удалённых рабочих столов в панели Обзор развёртывания либо в выпадающем меню Задачи на панели Серверы развёртывания выбрать пункт Добавить серверы шлюзов удалённых рабочих столов.

Рис.3 — Добавление шлюза удалённых рабочих столов к развёртыванию

Рис.3 — Добавление шлюза удалённых рабочих столов к развёртыванию

Любое из описанных выше действий приведёт к вызову мастера установки роли шлюза удалённых рабочих столов. В первом окне выбираем сервер или несколько серверов на которые будет установлена роль RD Gateway.

Рис.4 — Выбор сервера для установки роли шлюза

Рис.4 — Выбор сервера для установки роли шлюза

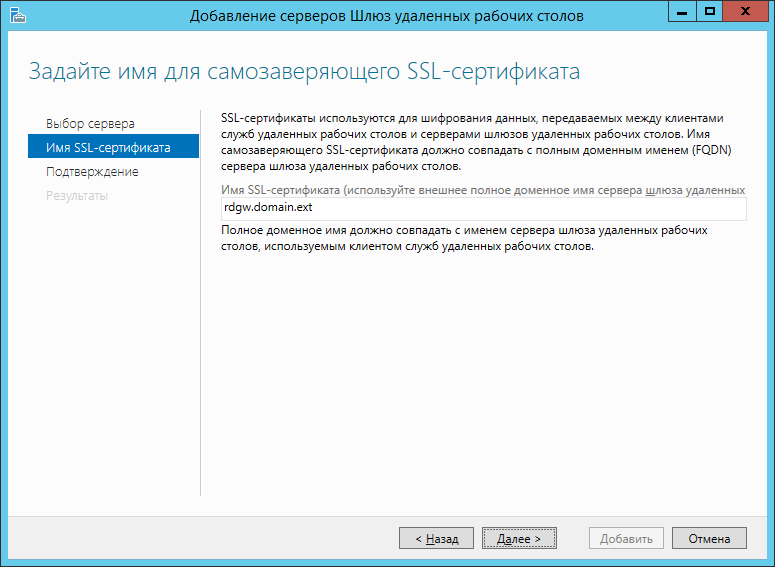

После выбора серверов, роли шлюза необходимо присвоить самозаверяющий SSL-сертификат. В поле для ввода указываем полное внешнее имя к которому будут подключаться клиенты. В данном случае рассмотрен наипростейший вариант, в котором организация имеет зарегистрированное доменное имя domain.ext и к серверу шлюза можно обратиться по имени rdgw.domain.ext.

Рис.5 — Создание SSL-сертификата для роли шлюза

Рис.5 — Создание SSL-сертификата для роли шлюза

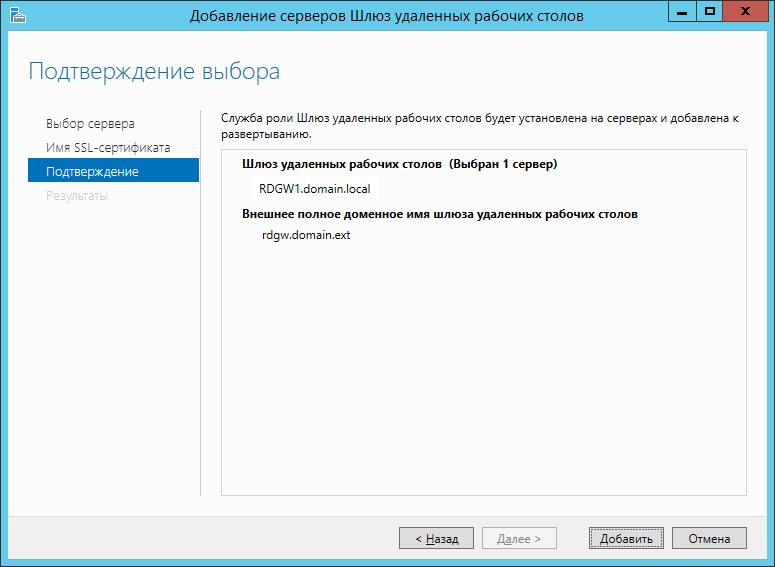

В окне подтверждения выбора удостоверимся, что заданные настройки верны и если это так, необходимо нажать на кнопку Добавить.

Рис.6 — Окно подтверждения выбора

Рис.6 — Окно подтверждения выбора

После того, как сервер добавлен в развёртывание и на него установлены все необходимые службы, потребуется настроить сертификат подлинности. Сделать это можно прямо из окна развёртывания нажав на ссылку Настроить сертификат в уведомлении или позже зайдя в Свойства развёртывания (Диспетчер серверов > Службы удалённых рабочих столов > Общие сведения > Обзор развёртывания > Задачи).

Рис. 7 — Выполнение установки роли службы шлюза

Рис. 7 — Выполнение установки роли службы шлюза

В окне управления сертификатами, для роли шлюза удалённых рабочих столов, как и для прочих, можно задать уже существующий сертификат или создать новый. Так как в данном цикле статей не рассматриваются вопросы функционирования центров сертификации, то создадим новый самоподписанный сертификат. Для этого выбираем пункт Шлюз удалённых рабочих столов и затем Создать новый сертификат.

Рис.8 — Окно управления сертификатами служб RDS

Рис.8 — Окно управления сертификатами служб RDS

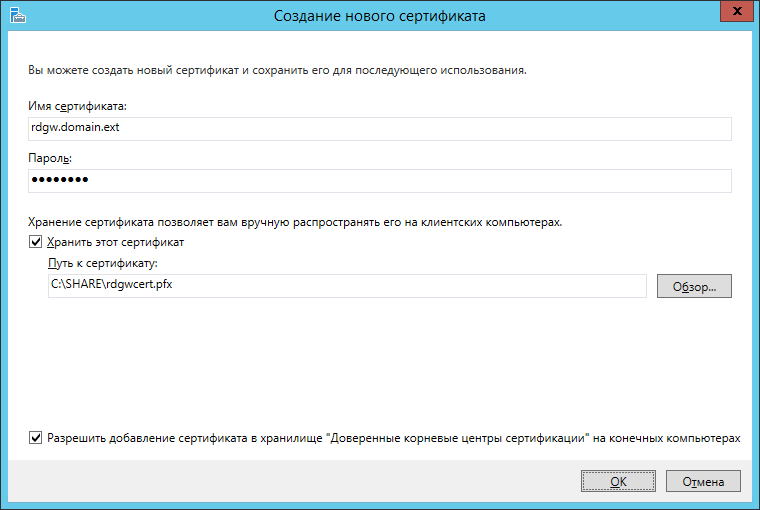

При создании нового сертификата указываем внешнее доменное имя, по которому будут подключаться пользователи, пароль и место хранения сертификата. Кроме всего этого, необходимо установить галочку Разрешить добавление сертификата в хранилище «Доверенные корневые центры сертификации» на конечных компьютерах. Это необходимо для того, чтобы на клиентских компьютерах сертификат можно было установить вручную.

Рис.9 — Создание нового сертификата

Рис.9 — Создание нового сертификата

После создания сертификата, необходимо применить его, нажав на соответствующую кнопку.

Рис.10 — Успешная установка сертификата для шлюза удалённых рабочих столов

Рис.10 — Успешная установка сертификата для шлюза удалённых рабочих столов

Когда сертификат успешно создан и применен, из окна Ход выполнения (рис.7) можно перейти к свойствам шлюза удалённых рабочих столов. К этим же свойствам можно получить доступ и через Свойства развёртывания.

Окно свойств шлюза RDS позволяет настроить самые основные параметры, а именно: выполнить ли конфигурацию RD Gateway в автоматическом режиме, задать настройки вручную либо вовсе не использовать службу шлюза удалённых рабочих столов. Если выбрана опция Использовать следующие параметры сервера шлюза удалённых рабочих столов, то нижеследующие параметры потребуется указать вручную:

- Имя сервера. Внешнее имя шлюза к которому обращаются пользователи.

- Метод входа. Доступны варианты для настройки проверки подлинности пользователя используя пароль или используя смарт-карту.

- Использовать ли учётные данные шлюза удалённых рабочих столов для удалённых компьютеров.

- Не использовать сервер шлюза удалённых рабочих столов для локальных подключений. Этот параметр позволяет снизить нагрузку на RD Gateway, т.к. для локальных клиентов соединение с фермой RDS устанавливается минуя шлюз.

Рис.11 — Базовые параметры шлюза удалённых рабочих столов

Рис.11 — Базовые параметры шлюза удалённых рабочих столов

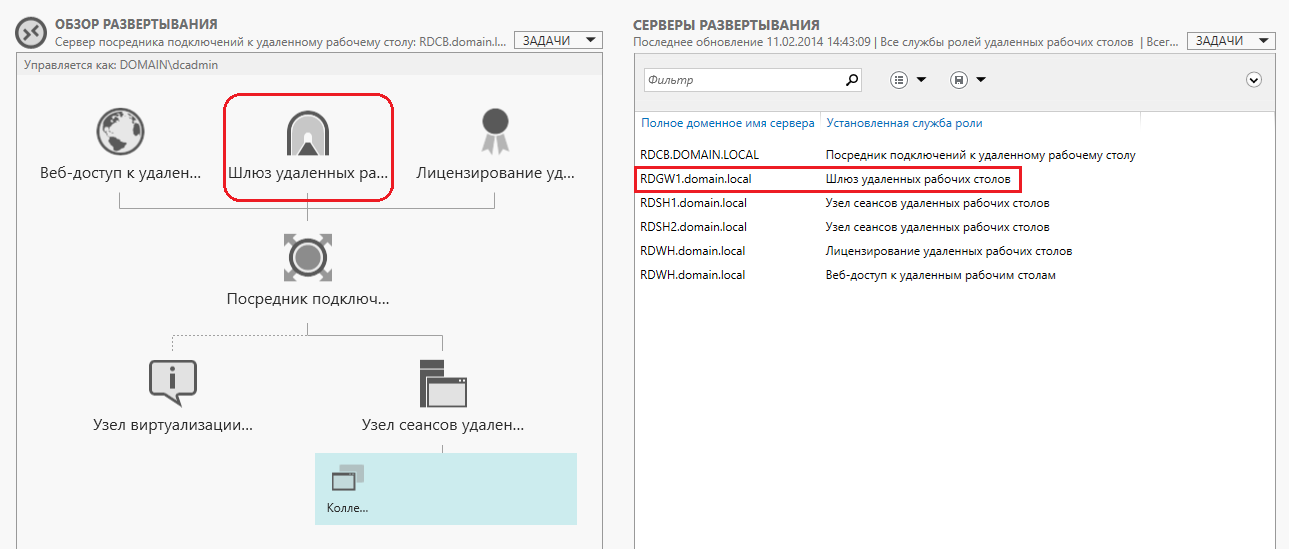

После того, как служба шлюза удалённых рабочих столов была успешно установлена на выбранный сервер, во вкладке Общие сведения окна Службы удалённых рабочих столов в Диспетчере серверов можно увидеть, что иконка шлюза в обзоре развёртывания изменилась и приобрела вид туннеля, а на панели Серверы развёртывания добавился новый сервер.

Рис.12 — Службы удалённых рабочих столов после добавления сервера шлюза

Рис.12 — Службы удалённых рабочих столов после добавления сервера шлюза

Подключение пользователей к ресурсам фермы RDS с помощью шлюза

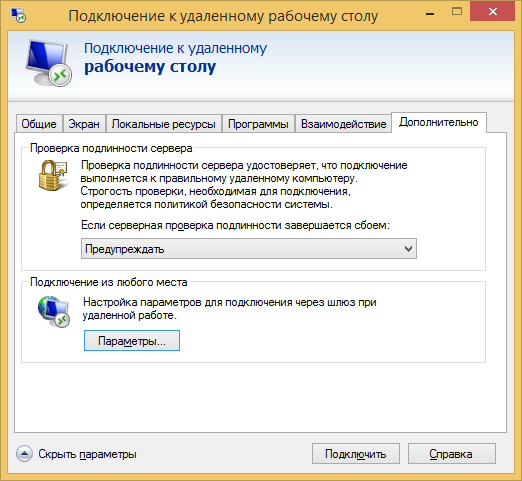

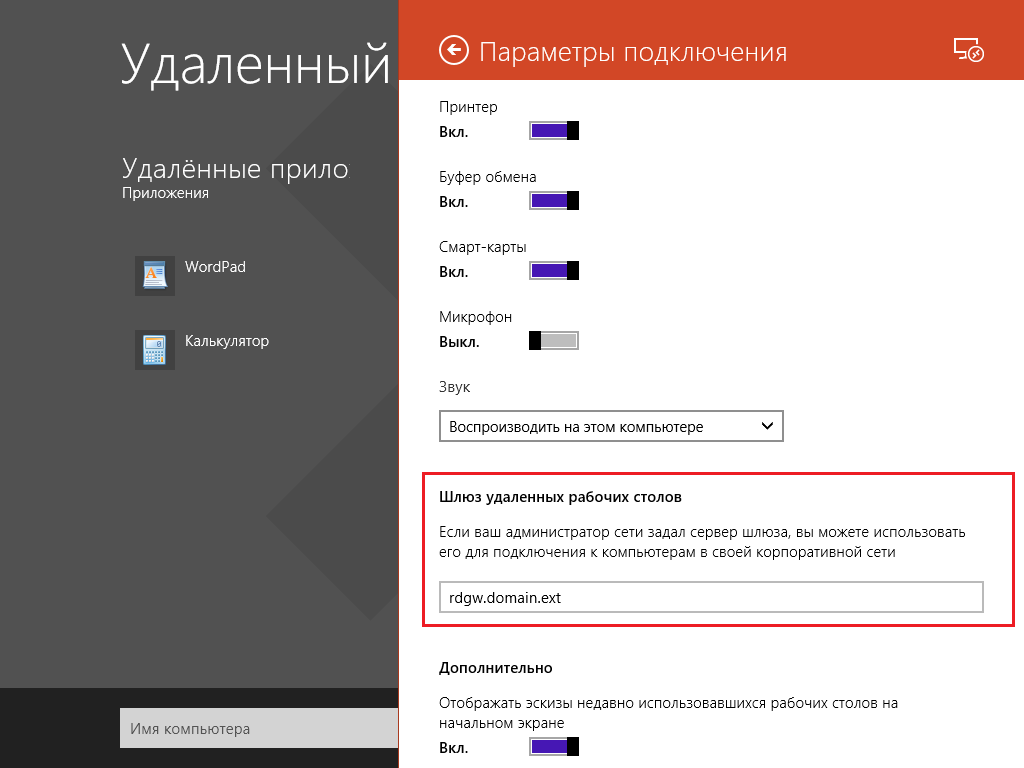

Все настройки клиента относительно использования шлюза выполняются в окне Подключения к удалённому рабочему столу (mstsc.exe). Для того, чтобы задать клиенту параметры подключения к шлюзу, необходимо на вкладке Дополнительно в разделе Подключение из любого места нажать кнопку Параметры.

Рис.13 — Настройки Подключения к удалённому рабочему столу

Рис.13 — Настройки Подключения к удалённому рабочему столу

Окно параметров содержит в себе ровно те же настройки, что и окно свойств шлюза в настройках развёртывания RDS (рис.11). Здесь указываем полное доменное имя сервера шлюза, метод проверки подлинности, необходимость использования шлюза при подключении в локальной сети и необходимость использования учётных данных шлюза для удалённого компьютера. После нажатия на кнопку Подключить будет выполнено подключение к ферме RDS с помощью шлюза удалённых рабочих столов.

Рис.14 — Параметры подключения к шлюзу удалённых рабочих столов

Рис.14 — Параметры подключения к шлюзу удалённых рабочих столов

На Windows RT и Windows 8/8.1 можно осуществлять подключение с помощью приложения Удалённый рабочий стол. Для того, чтобы указать сервер шлюза, через который будет установлено подключение, необходимо зайти в настройки приложения. Сделать это можно в окне приложения, нажав комбинацию клавиш Win+I, или зайдя в пункт Параметры панели Charms. Из панели параметров необходимо перейти в Параметры соединения, где, среди прочих настроек, можно указать параметры шлюза удалённых рабочих столов.

Рис.15 — Параметры шлюза удалённых рабочих столов в приложении Удалённый рабочий стол

Рис.15 — Параметры шлюза удалённых рабочих столов в приложении Удалённый рабочий стол

В случае когда развернуты приложения RemoteApp и они подключены средствами Панели управления, приложений Удалённый рабочий стол или GPO, достаточно сперва выполнить обновление приложений (как описано в статье RDS на основе сеансов в Windows Server 2012 R2. Часть 4 — Распространение приложений RemoteApp и удалённых рабочих столов) и затем можно подключаться из внешней сети. Настройки шлюза при этом будут подхватываться в автоматическом режиме.

Для того, чтобы убедиться, что защищенное соединение действительно работает, воспользуемся средствами утилиты netstat. Для этого в командной строке введем netstat -a. Как видим, среди прочих, присутствуют 2 установленных защищенных протоколом HTTPS соединения с узлом rdgw. Вот это и есть подключение к шлюзу удалённых рабочих столов.

Рис.16 — Соединения с шлюзом удалённых рабочих столов

Рис.16 — Соединения с шлюзом удалённых рабочих столов

Если пользователь получает доступ к полному удалённому рабочему столу, то в свойствах подключения можно посмотреть информацию касательно шлюза. Сделать это можно с помощью пункта Сведения о шлюзе контекстного меню окна соединения.

Рис.17 — Сведения о шлюзе

Рис.17 — Сведения о шлюзе

В этой статье были рассмотрены основные вопросы касающиеся службы шлюза удалённых рабочих столов, а именно процесс работы шлюза и установка роли шлюза в существующее развёртывание RDS. А так же подключение к ресурсам фермы удалённых рабочих столов через шлюз с помощью приложений Подключения к удалённому рабочему столу (mstsc.exe) и Удалённый рабочий стол.

В следующем материале будет рассмотрена настройка серверов шлюзов с помощью инструмента Диспетчер шлюза удалённых рабочих столов.

Для того чтобы повысить уровень безопасности Windows-сервера бывает недостаточно сменить TCP-порт RDP . Рассмотрим настройку шлюза удаленных рабочих столов (Remote Desktop Gateway / Terminal Services Gateway) в домене Active Directory.

Remote Desktop Gateway, что это?

Remote Desktop Gateway — это роль Windows-сервера, обеспечивающая защищенное соединение, с помощью протокола SSL, с сервером по RDP. Главное преимущество этого решения в том, что не требуется развертывание VPN-сервера, для этого и используется шлюз.

Следует отметить, что начиная с Windows Server 2008 R2, были изменены названия всех служб удаленных рабочих столов. Именуемые ранее службы Terminal Services были переименованы в Remote Desktop Services.

Преимущества Remote Desktop Gateway в следующем:

- Используя зашифрованное соединение, шлюз позволяет подключаться к внутренним сетевым ресурсам без необходимости использования VPN-соединения удаленными пользователями;

- Шлюз дает возможность контроля доступа к определенным сетевым ресурсам, тем самым реализуя комплексную защиту;

- Шлюз разрешает подключение к сетевым ресурсам, которые размещены за межсетевыми экранами в частных сетях или NAT;

- С помощью консоли диспетчера шлюза появляется возможность настраивать политики авторизации для тех или иных условий, которые должны быть выполнены при подключении к сетевым ресурсам удаленными пользователями. В качестве примера, можно указать конкретных пользователей, которые могут подключаться к внутренним сетевым ресурсам, а также должен ли клиентский компьютер при этом быть членом группы безопасности AD, допустимо ли перенаправление устройства и диска;

- Консоль диспетчера шлюза содержит инструменты, предназначенные для отслеживания состояния шлюза. Используя их, вы можете назначить отслеживаемые события для аудита, например, неудачные попытки подключения к серверу шлюза служб терминалов.

Важно! Шлюз служб терминалов должен входить в домен Active Directory. Настройка шлюза выполняется только от имени администратора домена, на любом сервере в домене.

Установим роль.

1. Открываем Диспетчер серверов.

2. Выбираем “Добавить роли и компоненты”

3. На этапе “Тип установки”, выбираем “Установка ролей и компонентов”.

4. Следующим шагом выбираем текущий сервер.

5. Роль сервера — Служба удаленных рабочих столов.

6. Переходим к службе ролей. Выбираем “Шлюз удаленных рабочих столов”.

7. Переходим к этапу подтверждения, нажимаем кнопку “Установить”.

Настройка политики авторизации подключения и ресурсов.

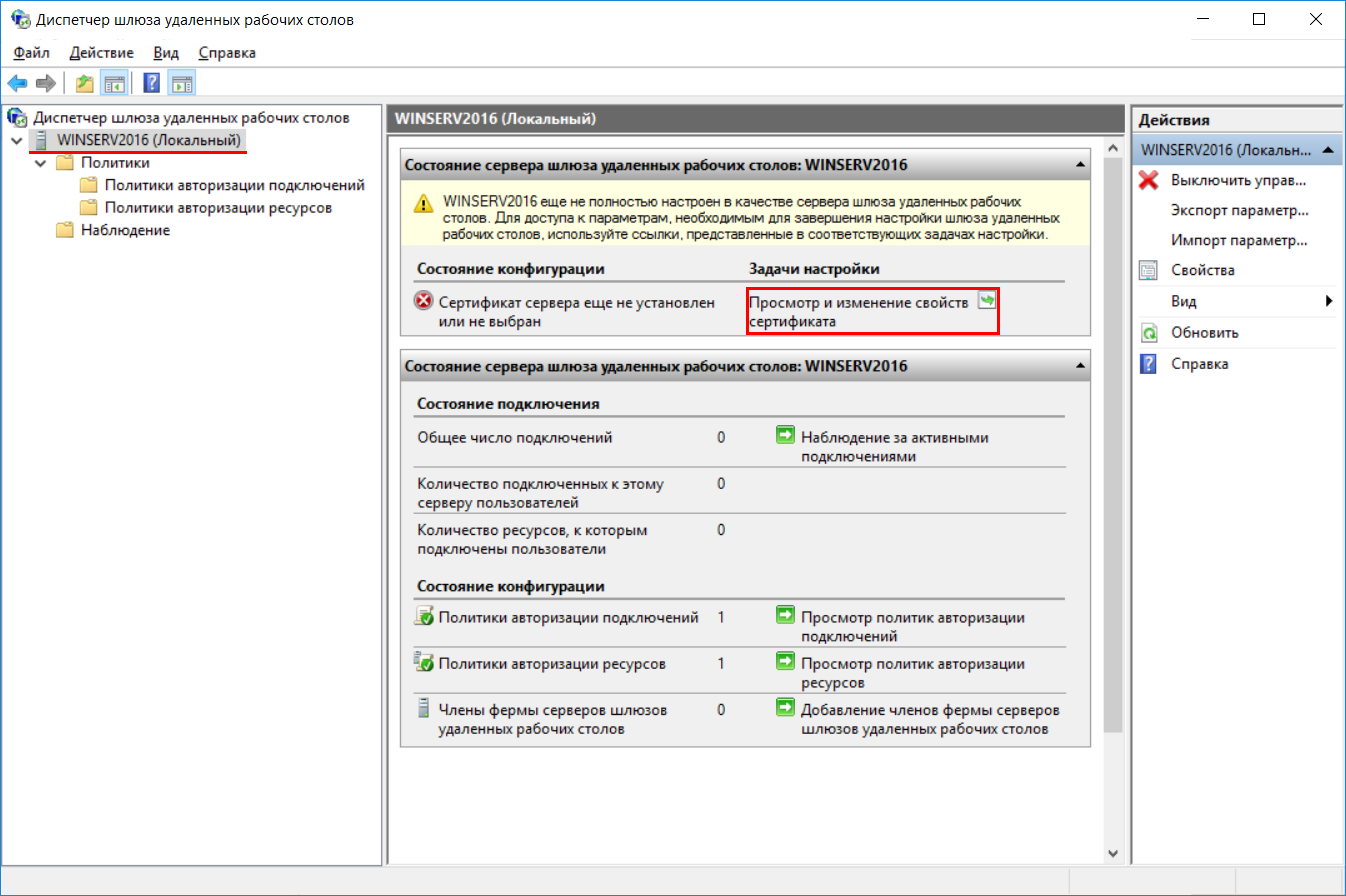

В открывшемся окне диспетчера шлюза удаленных рабочих столов, в левой части окна, раскрываем ветку с именем сервера → Политики → Политики авторизации подключений.

В правой части того же окна выбираем Создать новую политику → Мастер.

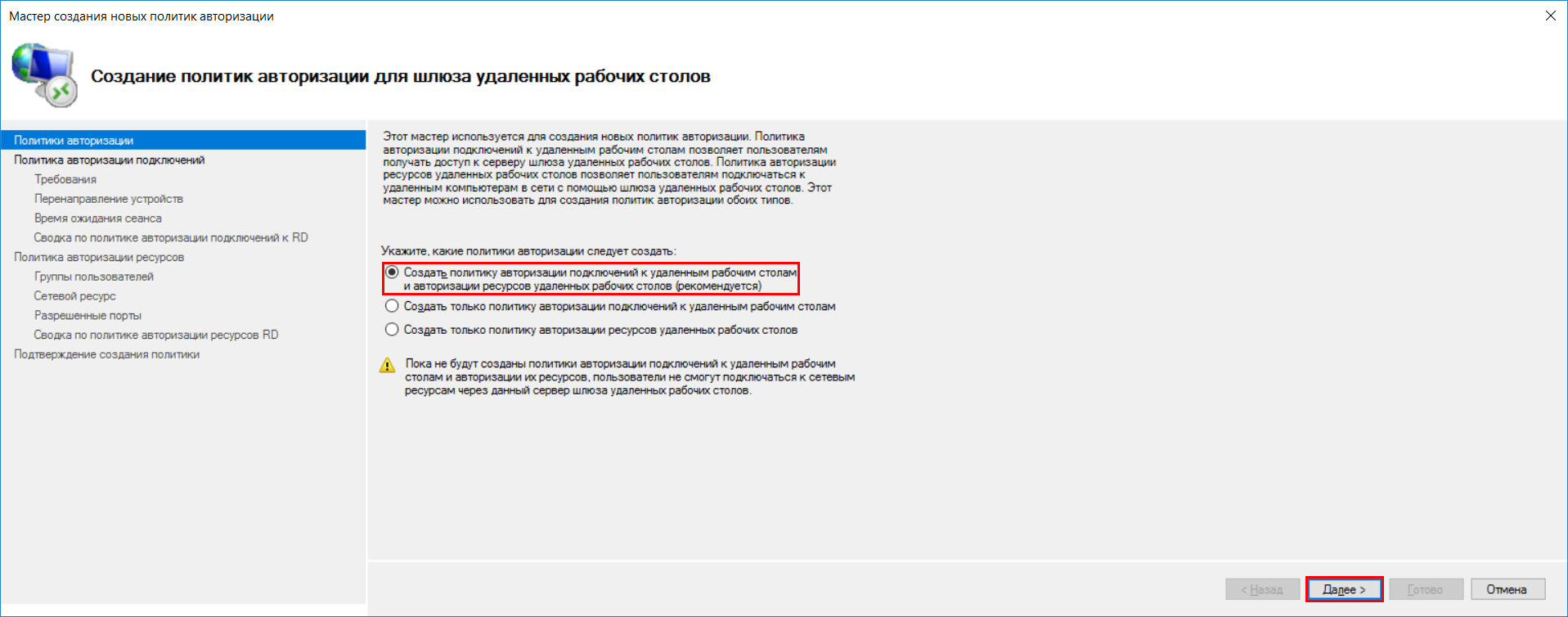

В открывшемся окне “Мастер создания новых политик авторизации” выбираем рекомендуемый параметр “Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов”. Нажимаем кнопку “Далее”.

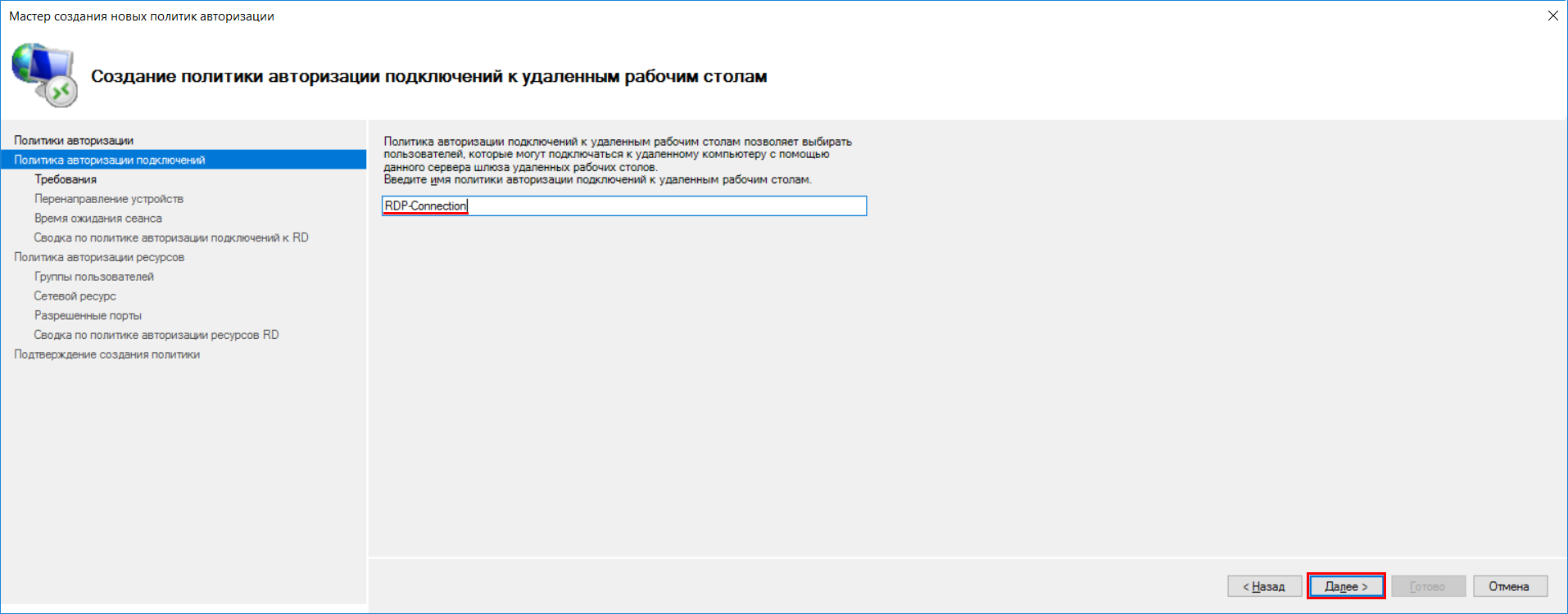

На следующем шаге вводим удобное имя для политики авторизации подключения. Мы рекомендуем давать имена на английском языке.

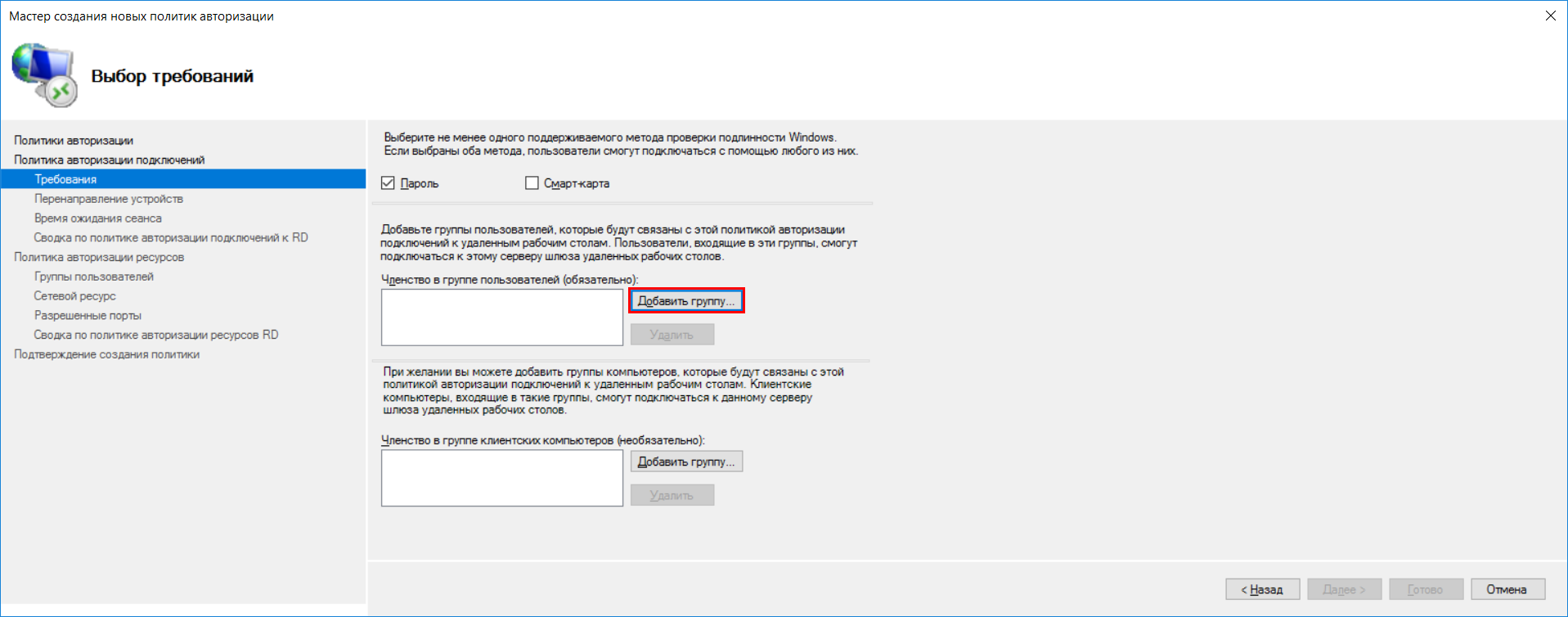

Следующим этапом будет выбор удобного метода аутентификации — пароль или смарт-карта. В нашем случае оставляем отмеченным только “Пароль”. Добавляем группы, которые могут подключаться к данному RD-шлюзу, для этого нажимаем кнопку “Добавить группу…”.

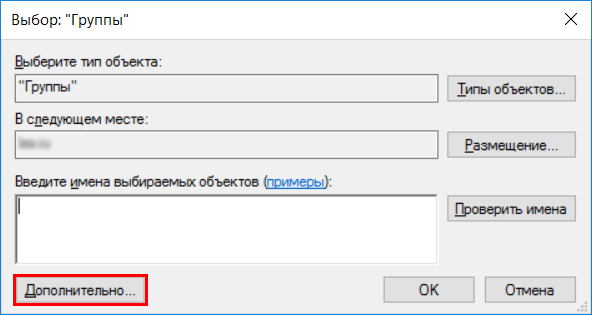

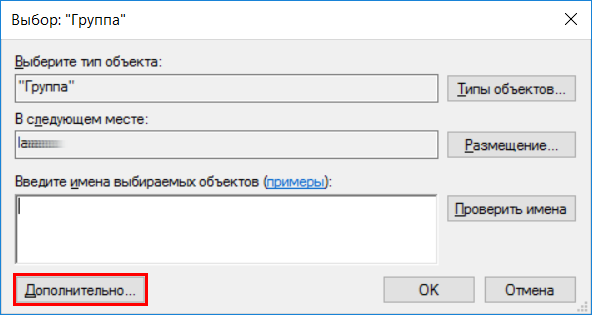

В окне выбора групп кликаем по кнопке “Дополнительно”.

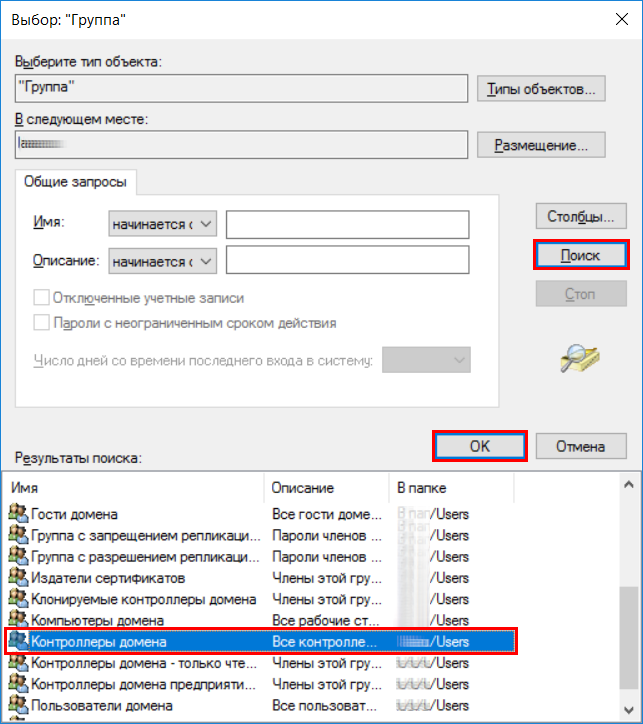

Окно изменит размеры. Нажимаем кнопку “Поиск”. В результатах поиска находим “Администраторы домена” и нажимаем кнопку “OK”.

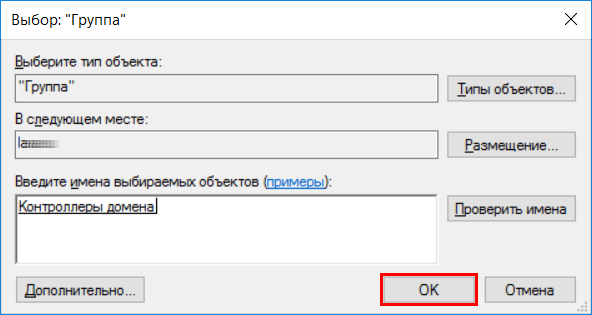

В окне выбора группы проверяем выбранные имена объектов и нажимаем “OK”.

Группа добавлена. Для перехода к следующему шагу нажимаем кнопку “Далее”.

На следующем этапе выбираем пункт “Включить перенаправление устройств для всех клиентских устройств” и нажимаем “Далее”.

Устанавливаем таймауты — время простоя и время работы сессии, значения указаны в часах. Нажимаем “Далее”.

Проверяем выполненные настройки. Все правильно — нажимаем “Далее”.

На следующем этапе настроим политику авторизации ресурсов. Указываем желаемое имя политики. Нажимаем “Далее”.

Следующим шагом установим членство в группах. Обычно, группа уже установлена, но если это не выполнено, следует выполнить действия приведенные выше. Нажимаем “Далее”.

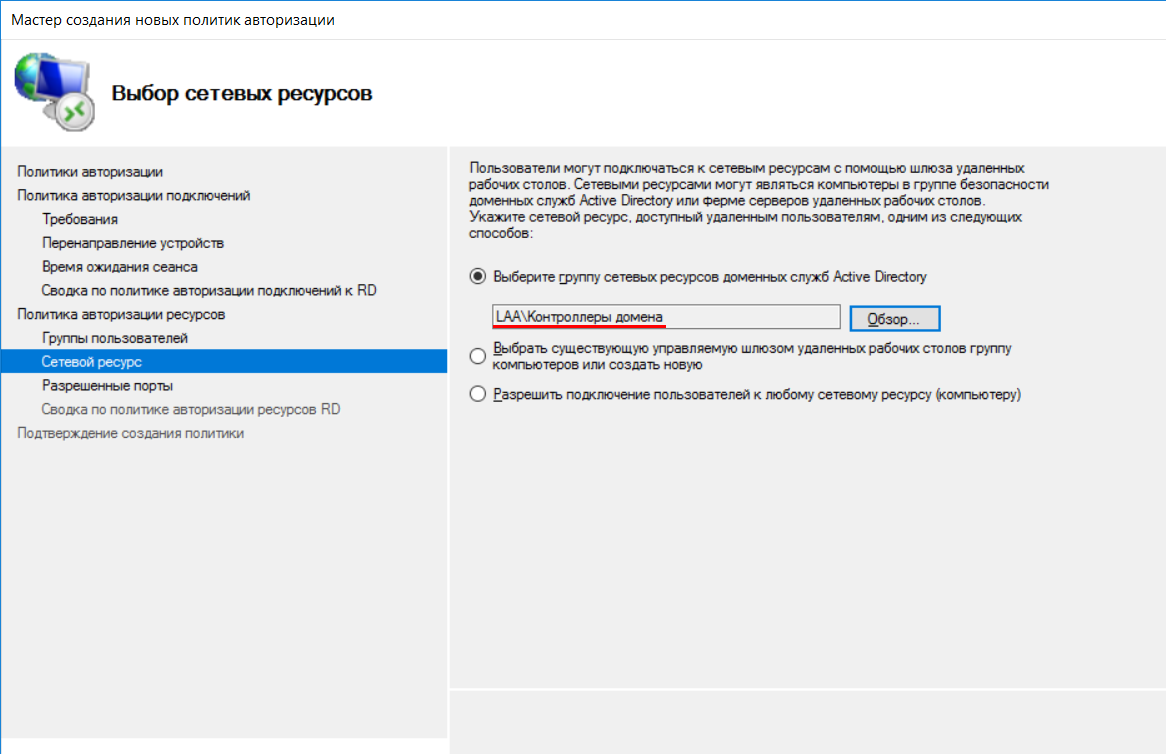

Выбираем доступные сетевые ресурсы. Для этого необходимо выбрать группу, которая содержит серверы на которых требуемые группы пользователей могли бы работать с удаленным рабочим столом. Нажимаем кнопку “Обзор”.

В окне выбора группы, нажимаем кнопку “Дополнительно”.

В измененном окне нажимаем кнопку “Поиск”. В окне результатов находим “Контроллеры домена”. Нажимаем “OK”.

Проверяем выбранные объекты и нажимаем “OK”.

Еще раз проверяем какая сетевая группа добавлена и нажимаем “Далее”.

Если номер RDP-порта неизменялся, устанавливаем значение переключателя в “Разрешить подключение только к порту 3389”. Если порт был изменен, следует указать новое значение.

Кликаем “Готово”

На этапе подтверждения создания политики нажимаем кнопку “Закрыть”.

По окончании настройки окно будет выглядеть подобным образом.

Установим SSL-сертификат.

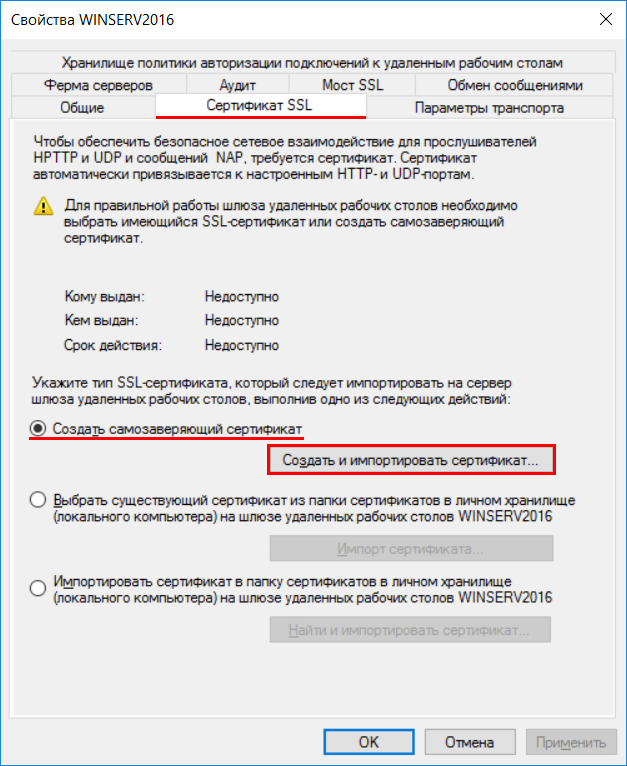

В том же окне “Диспетчер шлюза удаленных рабочих столов”, в левой окна кликаем по значку сервера, в основной части окна — “Просмотр и изменение свойств сертификата”.

В открывшемся окне “Свойства ” переходим на вкладку “Сертификат SSL”. Устанавливаем переключатель “Создать самозаверяющий сертификат” и кликаем по кнопке “Создать и импортировать сертификат…”.

Хотя возможны еще 2 варианта:

- импорт ранее загруженного сертификата (самоподписанного ранее или стороннего);

- загрузка стороннего сертификата (например, Comodo) и его импорт;

В окне “Создание самозаверяющего сертификата” проверяем параметры и нажимаем кнопку “OK”.

Система уведомит, что сертификат был создан успешно. также присутствует информация, где можно найти сам файл сертификата. Нажимаем кнопку “OK”.

В окне свойств сервера, нажимаем кнопку “Применить”.

Самозаверенный сертификат установлен на TCP-порт 443 (SSL-порт по умолчанию).

Мы рекомендуем, в целях безопасности, изменить порт SSL, используемый по-умолчанию. Для этого, в основном меню окна, выбираем “Действия” → “Свойства”.

Переходим на вкладку “Параметры транспорта” и устанавливаем желаемое значение поля “HTTPS-порт”. Сохраняем параметры нажимая кнопку “Применить”.

Система запросит подтверждение — отвечаем ”Да”.

Выполним подключение через шлюз.

Открываем RDP-клиент, переходим на вкладку “Дополнительно” и нажимаем кнопку “Параметры”.

В открывшемся окне выбираем “Использовать следующие параметры сервера шлюза удаленных рабочих столов”. Указываем доменное имя сервера и через двоеточие (:) указываем SSL-порт. Метод входа — “Запрашивать пароль”. Нажимаем “OK”

Переходим на вкладку “Общие”. Указываем адрес компьютера и пользователя под которым будет выполняться подключение. Нажимаем кнопку “Подключить”

Программа запросит пароль от учетной записи.

Результаты работы шлюза можно проверить трассировкой — команда tracert.