- Безопасность по имени Солнце

- Профиль

- Блог 120

- Новости 1

- Вакансии

- Подписчики 8,9k

- Сотрудники 27

- Записки pentester’а: случаи на охоте – 2

- Новости

- Security Awareness по-взрослому: как закрыть уязвимость к фишингу

- Как жить с WAF, чтобы не было мучительно больно

- Стажировка в «Ростелеком-Солар»: качаем Scala-скиллы

- Больше чем антиспам: как выжать максимум из Security Email Gateway

- «Сегодня АСУ ТП не защищают ни воздушный зазор, ни проприетарные протоколы» — интервью с Владимиром Карантаевым

- Мифы и легенды SOCостроителей, или 3 заблуждения о центрах мониторинга и реагирования на кибератаки

- Как определить адрес смарт-контракта до деплоя: использование CREATE2 для криптобиржи

- ИИ в собственном SOC’у: мечтают ли руководители центров мониторинга кибератак об электроаналитиках

- Зафиксировано первое появление BlueKeep «в дикой природе»

- Как внедрить статический анализатор в разработку, чтобы всем было хорошо?

- Как вредоносы обходят песочницы с помощью Visual Basic

- SOC — это люди: суровые будни сервис-менеджера центра мониторинга и реагирования на кибератаки

- Шифруемся по ГОСТу: памятка по настройке динамической маршрутизации трафика

- Майнеры, сливщики и Cobalt: как мы обеспечиваем заказчикам безопасный доступ в Интернет

- Patch’ти — не считается: сказ о патч-менеджменте в лицах и красках

- Troldesh в новой маске: очередная волна массовой рассылки вируса-шифровальщика

- Кадровая алхимия: каков оптимальный состав команды центра ГосСОПКА?

- Массовые атаки: особенности противодействия на опыте последних лет

Безопасность по имени Солнце

Профиль

Блог 120

Новости 1

Вакансии

Подписчики 8,9k

Сотрудники 27

Daynine 19 декабря 2019 в 09:00

Daynine 19 декабря 2019 в 09:00

Записки pentester’а: случаи на охоте – 2

Продолжим разговор за интересные случаи в работе пентестеров. В прошлом посте речь шла о внешних тестированиях на проникновение, сегодня же расскажем о наиболее занимательных внутренних пентестах, реализованных нами за последнее время. Суть их в том, что мы должны были, находясь во внутреннем периметре заказчика, получить максимальные привилегии в домене и добраться до каких-либо важных данных. Случалось удивляться. Но обо всем по порядку.

Новости

fherg 17 декабря 2019 в 09:03

Security Awareness по-взрослому: как закрыть уязвимость к фишингу

Продолжаем цикл статей о Security Awareness или, выражаясь простым языком, об обучении своих сотрудников противодействию фишинговым атакам. Часто такое обучение реализуется на коленке, но по-настоящему эффективным оно может быть только если перерастает в полноценный комплексный процесс на уровне всей организации. С регулярными письмами счастья (а также жадности, тревоги, любопытства и прочих атрибутов фишинга). О том, как мы это себе представляем и как уже реализуем, рассказываем под катом.

Как жить с WAF, чтобы не было мучительно больно

Стажировка в «Ростелеком-Солар»: качаем Scala-скиллы

Для тех, кто мечтает стать Senior Developer и готов присоединиться к крутой команде Scala-разработчиков, с 1 по 15 декабря 2019 года мы запускаем отбор на бесплатный курс по обучению Scala. По окончании обучения пятеро лучших стажеров смогут присоединиться к самой солнечной в мире команде.

Подробности — под катом.

Больше чем антиспам: как выжать максимум из Security Email Gateway

Пока большой Enterprise выстраивает эшелонированные редуты от потенциальных внутренних злоумышленников и хакеров, для компаний попроще головной болью остаются фишинговые и спам-рассылки. Если бы Марти Макфлай знал, что в 2015 году (а уж тем более в 2020) люди не то что не изобретут ховерборды, но даже не научатся полностью избавляться от нежелательной почты, он бы, наверное, потерял веру в человечество. Более того, спам сегодня не просто назойлив, но часто и вредоносен. Примерно в 70% случаев в ходе реализации killchain киберпреступники проникают в инфраструктуру с помощью вредоносного ПО, содержащегося во вложениях, или через фишинговые ссылки в электронных письмах.

«Сегодня АСУ ТП не защищают ни воздушный зазор, ни проприетарные протоколы» — интервью с Владимиром Карантаевым

Общественность регулярно будоражат сообщения о кибератаках на промышленные предприятия разных стран. Российские регуляторы требуют обеспечить защиту объектов, имеющих критически важное значение для функционирования экономики.

Публикуем интервью с Владимиром Карантаевым, руководителем рабочей группы CIGRE по вопросам кибербезопасности (Implementation of Security Operations Centers in Electric Power Industry as Part of Situational Awareness System), руководителем направления кибербезопасности АСУ ТП компании «Ростелеком-Солар», — о трендах атак на сегменты АСУ ТП, архитектурных проблемах в безопасности промышленного интернета вещей, программе «Цифровая экономика» и необходимых шагах для защиты промышленных предприятий от киберугроз.

Мифы и легенды SOCостроителей, или 3 заблуждения о центрах мониторинга и реагирования на кибератаки

Уже завтра стартует V SOC-Форум — крупнейшее мероприятие по практикам выявления и анализа инцидентов в России. Уверен, что многие читатели этого хаба окажутся там и услышат немало профессиональных докладов по этому направлению информационной безопасности. Но помимо терминов, определений и устоявшейся практики, которая освещается на SOC-Форуме, в реальной жизни каждый из вас наверняка слышал массу разных мнений о функционировании SOC, защите от APT-атак и т. д. Сегодня мы обсудим несколько популярных мифов и легенд.

Нам интересно и ваше мнение по поводу каждого из них, поэтому ждем ваших комментариев. Добро пожаловать под кат.

Как определить адрес смарт-контракта до деплоя: использование CREATE2 для криптобиржи

Тема блокчейна не перестает быть источником не только всяческого хайпа, но и весьма ценных с технологической точки зрения идей. Посему не обошла она стороной и жителей солнечного города. Присматриваются люди, изучают, пытаются переложить свою экспертизу в традиционном инфобезе на блокчейн-системы. Пока что точечно: одна из разработок «Ростелеком-Солар» умеет проверять безопасность софта на базе блокчейна. А попутно возникают некоторые мысли по решению прикладных задач блокчейн-сообщества. Одним из таких лайфхаков – как определить адрес смарт-контракта до деплоя с помощью CREATE2 – сегодня хочу с вами поделиться под катом.

ИИ в собственном SOC’у: мечтают ли руководители центров мониторинга кибератак об электроаналитиках

Тематика искусственного интеллекта, зародившаяся еще в 60-х годах, сейчас переживает просто сумасшедший бум. Компьютеры обыгрывают шахматистов и поклонников Го, порой точнее врача ставят диагнозы, нейронные сети (на этот раз не имеющие отношения к умам трех инженеров техподдержки) всерьез пытаются решать сложные прикладные задачи, а где-то там на горизонте уже маячит универсальный искусственный интеллект, который когда-нибудь заменит своего прикладного сородича.

Информационная безопасность тоже не остается за границами хайпа вокруг ИИ (или его эволюции — тут уж каждый решает для себя). Все чаще мы слышим о необходимых подходах, прорабатываемых решениях и даже (иногда робко и неуверенно, а иногда громко и, к сожалению, не очень правдоподобно) о первых практических успехах в данной области. Говорить за все ИБ мы, конечно, не возьмемся, но попробуем разобраться, каковы реальные возможности применения ИИ в профильном для нас направлении SOC (Security Operations Center). Кого заинтересовала тема или просто хочется пофлеймить в комментариях — добро пожаловать под кат.

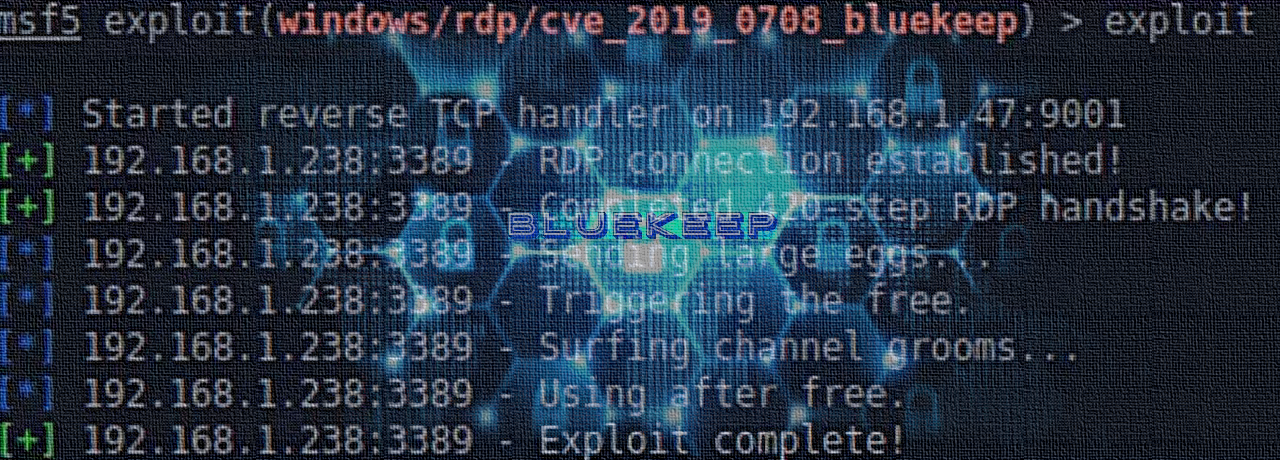

JSOC_CERT 4 ноября 2019 в 15:13

Зафиксировано первое появление BlueKeep «в дикой природе»

Вчера появилась информация о попытках эксплуатации BlueKeep (CVE-2019-0708), критичной RCE-уязвимости в ОС Windows, с целью установки криптомайнера Monero. Исследователь Kevin Beamount, сообщил в Твиттере, что несколько хостов из его сети RDP-ханипотов ушли в состоянии BSOD, при этом их совокупный Uptime до этого момента был равен почти 6 месяцам.

Проведенный анализ аварийного дампа оперативной памяти позволил обнаружить следы

шелл-кода, предназначенного для скачивания и запуска криптомайнера с удаленного сервера посредством выполнения powershell-скрипта. При этом этот шелл-код идентичен шелл-коду модуля BlueKeep в составе проекта Metasploit.

Как внедрить статический анализатор в разработку, чтобы всем было хорошо?

JSOC_CERT 25 октября 2019 в 15:00

Как вредоносы обходят песочницы с помощью Visual Basic

Мы в JSOC CERT ежедневно сталкиваемся с событиями из разных песочниц, которые функционируют в составе AntiAPT-решений наших заказчиков и пропускают через себя тысячи файлов из web- и почтового трафика. Стоит отметить, что современные Sandbox-системы в своем развитии ушли намного дальше, чем простой перехват системных вызовов в Kernel Mode и API-функций в User Mode. Все чаще в них используются собственный гипервизор, система эмуляции пользовательской активности, динамическая инструментация, хэширование и кластеризация по участкам кода, анализ покрытия кода и т.д. Такое разнообразие технологий создает иллюзию, что если какой-то файл не отработал в песочнице и не показал свое «истинное лицо», то это наверняка APT или инновационная технология обнаружения виртуального окружения, о котором ИБ-сообществу еще не известно. Но…

rsemyonov 23 октября 2019 в 09:00

SOC — это люди: суровые будни сервис-менеджера центра мониторинга и реагирования на кибератаки

Рассказывая о том, как устроена работа центра мониторинга и реагирования на кибератаки (SOC) изнутри, мы уже говорили об инженерах первой и второй линии и об аналитиках. Тогда же мы вскользь упомянули о сервис-менеджерах. Это сотрудники SOC, которые отвечают перед заказчиком за качество оказываемых услуг. За этим коротким определением фактически скрывается следующее: сервис-менеджер определяет практическую реализацию сервиса на площадке заказчика, должен быть готов в любой момент дня и ночи ответить на звонок заказчика или уведомление инженера мониторинга о критичном инциденте, собрать команду реагирования или расследования и выехать на площадку.

В большинстве своем сервис-менеджеры Solar JSOC — это мужчины в возрасте за 30 видавшие виды с разносторонним опытом в ИБ: от проектирования систем защиты информации до аудита процессов. Обязательно владение навыками перевода с птичьего на человеческий технического на бизнесовый и обратно.

Шифруемся по ГОСТу: памятка по настройке динамической маршрутизации трафика

- Блог компании Ростелеком-Солар,

- Информационная безопасность,

- Сетевые технологии

- Tutorial

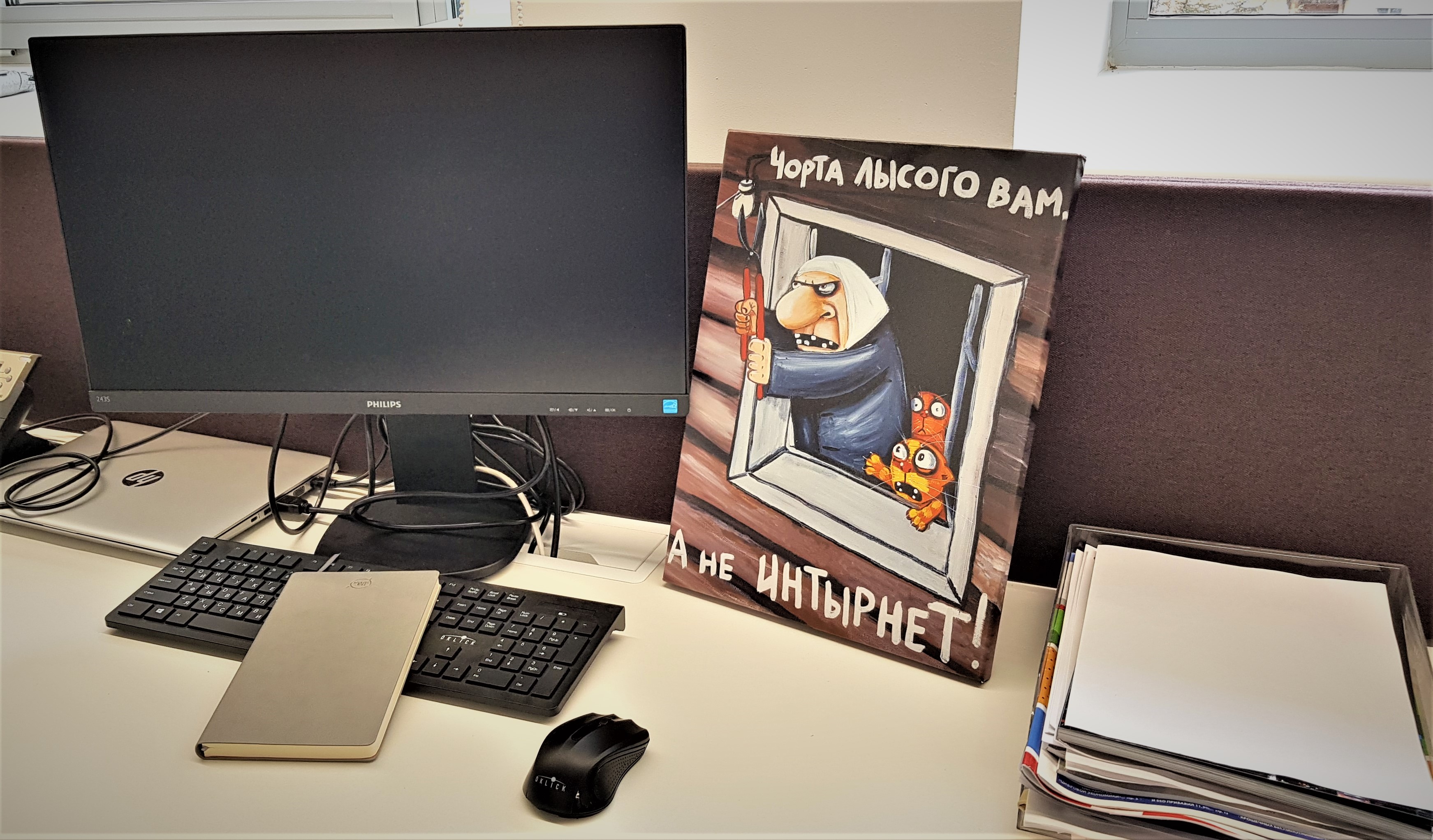

Майнеры, сливщики и Cobalt: как мы обеспечиваем заказчикам безопасный доступ в Интернет

Каждый безопасник в своей жизни сталкивался с тем, что сотрудники ходят в Интернет, минуя прокси, качают фильмы через торрент и пользуются TeamViewer’ом. В этом посте мы немного расскажем о том, как решаем проблемы с организацией безопасного доступа в Интернет по сервисной модели и поделимся адскими кейсами, с которыми сталкиваемся у заказчиков.

Patch’ти — не считается: сказ о патч-менеджменте в лицах и красках

Наверно, все SOC-аналитики спят и видят, как их детектирующие правила отлавливают модные техники проправительственных APT-группировок, а расследования приводят к обнаружению эксплойтов для zero-day уязвимостей. К сожалению (или к счастью), большая часть инцидентов, с которыми приходиться сталкиваться среднему специалисту по реагированию, намного менее романтичны: использование непереименованных PsExec’ов для распространения, классических методов обхода UAC для повышения привилегий и огромное количество уязвимостей, для которых давно выпущены заплатки.

Вспоминая прошлые инциденты, невольно приходишь к выводу, что почти каждый из них можно было относительно легко предотвратить, если… Если все делать так как уже много раз описано в разных руководствах и лучших ИБ-практиках. Поэтому сегодня хочется не только рассказать об одном нашем недавним кейсе по реагированию на инцидент, но и напомнить о необходимости ставить патчи даже на «системах, разработанных под ключ».

Troldesh в новой маске: очередная волна массовой рассылки вируса-шифровальщика

С начала сегодняшнего дня и по настоящее время эксперты JSOC CERT фиксируют массовую вредоносную рассылку вируса-шифровальщика Troldesh. Его функциональность шире, чем просто у шифровальщика: помимо модуля шифрования в нем есть возможность удаленного управления рабочей станцией и дозагрузки дополнительных модулей. В марте этого года мы уже информировали об эпидемии Troldesh — тогда вирус маскировал свою доставку с помощью IoT-устройств. Теперь же для этого используются уязвимые версии WordPress и интерфейса cgi-bin.

Кадровая алхимия: каков оптимальный состав команды центра ГосСОПКА?

Эта статья пригодится тем, кто работает в компании, признанной субъектом критической информационной инфраструктуры (КИИ), а значит — обязанной выполнить требования №187-ФЗ и построить центр ГосСОПКА (Государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак), соответствующий требованиям ФСБ России.

В прошлой статье мы затронули самые основы этой темы и рассказали о требованиях ФСБ к техническим средствам, которые должны использоваться в центре ГосСОПКА. Однако эти требования (едва ли не впервые) распространяются не только на технические средства защиты, но и на реализацию конкретных процессов мониторинга, реагирования и расследования инцидентов ИБ. Поэтому сегодня мы расскажем о том, какие кадровые ресурсы вам понадобятся, чтобы все эти процессы обеспечить.

Массовые атаки: особенности противодействия на опыте последних лет

Многие центры безопасности смыслом своей работы, а то и жизни делают борьбу с хакерами и атаками. Дело действительно важное и интеллектуально очень емкое. Исследуем данные Threat Intelligence, собираем атрибуцию на группировки и её TTP (tactics, techniques and procedures), разрабатываем отдельные сценарии и правила выявления инцидентов, внедряем мощные технологические решения. Это огромный и важный кусок работы любой команды по безопасности, а уж тем более любого зрелого SOC.

Но периодически все классические подходы к безопасности через мониторинг просто умножаются на ноль, когда в жизнь приходит большая и неприятная массовая атака. Та самая, о которой узнаёт даже ваша бабушка. Условно назовем такую атаку медиакиберпандемией, чтобы не путать с регулярными рассылками Cobalt или хитрыми инструментами Silence (для бывалых они уже стали чем-то вроде белого шума). Речь о Heartbleed, Shellshock, WannaСry, уязвимости в оборудовании Cisco и прочих. Что их отличает от прочих кибердиверсий? Как в этом случае стоит (или не стоит) вести себя SOC и просто ИБ-службе компании? Давайте разбираться под катом.

Миссия Компании: делать окружающий мир более безопасным, гуманным и комфортным.

Философия: услуги охраны – это высококачественный сервис по созданию благоприятных, безопасных условий для комфортной жизни и успешного развития бизнеса клиентов и деловых партнеров Компании.

Нагляднее всего идеологию и систему ценностей «АН-Секьюрити» отражает ее фирменный стиль, основой которого является красочный, легко узнаваемый логотип Компании. Он включает имя AN-SECURITY, выполненное в оригинальном начертании на латинице, и последовательность из 4 сфер зеленого, синего, желтого и красного цветов.

Сфера – наиболее простая и лаконичная геометрическая фигура, символ гармонии и совершенства. Она создает ощущение комфорта, спокойствия, доверия, а значит наиболее точно отражает концептуальный подход «АН-Секьюрити» к безопасности.

|

Телефон: +7 (499) 755-07-70 Адрес: 125009, Никитский пер., 7с1, Москва, Московская обл., 125009 Система для мониторинга и анализа отзывов и оценок о бизнесе на популярных рекомендательных сервисах. Мы нашли 25 отзывов о компании Ростелеком-Solar, расположенной по адресу 125009, Никитский пер., 7с1, Москва, Московская обл., 125009. Средний рейтинг компании 4,7 баллов из 5. Отзывы о компании собраны с сервисов Google Maps, Яндекс Карты, Yell.ru в период с 22.04.2017 по 11.12.2019. За последние 30 дней о компании был оставлен 1 отзыв. Нужно мотивировать клиентов оставлять отзыв о вашей компании, если они остались довольны качеством оказанных услуг. Вы можете написать письмо или отправить sms клиенту, со ссылкой на карточку вашей компании в рекомендательных сервисах, чтобы увеличить их количество. 92% потребителей доверяют отзывам больше, чем стандартным видам рекламы. Процент ответов на отзывы — 0%. |